CSSCurrent de:LDAP

Sofern die Benutzer innerhalb Ihres Netzwerkes über einen LDAP Server wie z.B. Microsoft Active Directory verwaltet werden, ist es möglich, LDAP Benutzer und Gruppen für die Definition von Absendern und Empfängern in Policyregeln zu verwenden (Kapitel Verarbeitung von Policyregeln).

Die LDAP Server Konfiguration besteht aus zwei Schritten. Der erste Schritt dient zum Aufbau der Verbindung zum LDAP Server. Der zweite Schritt teilt dem Cryptshare Server mit, welche LDAP Attribute E-Mail Adressen der individuellen Benutzer enthalten. Dieser Schritt ist erst verfügbar, wenn die LDAP Verbindung erfolgreich aufgebaut wurde und die Einstellungen gespeichert wurden.

Schritt 1: LDAP Server Verbindung

Abhängig davon, was für einen LDAP Server Sie verwenden, müssen Sie zuerst den LDAP Server Typ angeben. Aktuell gibt es drei unterstützte Typen:

| Server Typ | Gruppen Objektklasse | Benutzer Objektklasse |

| Microsoft AD | group | person |

| IBM Domino | dominoGroup | dominoPerson |

| OpenLDAP | groupOfNames | inetOrgPerson |

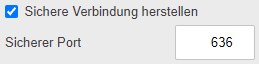

Fahren Sie mit den verbleibenden Verbindungseinstellungen fort. Abhängig davon, wie ihr LDAP Server konfiguriert ist, kann es erforderlich sein, die Option für einen sicheren Verbindungsaufbau zu verwenden:

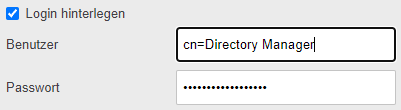

Es kann des Weiteren erforderlich sein, Authentifizierungsinformationen (Bind DN) hinterlegen zu müssen, um eine Verbindung zum LDAP Server aufbauen zu können.

Geben Sie dazu den Usernamen (die NETBIOS/Windows Server 2012 Variante) und das Passwort eines Users, der LDAP Anfragen stellen darf, ein:

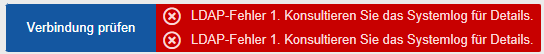

Verwenden Sie den Button 'Verbindung prüfen', um zu überprüfen, ob Ihre Einstellungen korrekt sind und eine Verbindung zum LDAP Server aufgebaut werden kann. Wenn keine Verbindung aufgebaut werden kann, so erscheint eine entsprechende Fehlermeldung. Zusammen mit einer detaillierteren Fehlermeldung und einem LDAP Fehlercode gibt es außerdem einen Eintrag im Systemlog: Der Fehlercode ist ein standardisierter LDAP Fehlercode. Für weitere Details zu einzelnen LDAP Fehlercodes konsultieren Sie bitte die folgenden Links:

- http://tools.ietf.org/html/rfc4511#appendix-A

- https://www.unboundid.com/products/ldapsdk/docs/javadoc/com/unboundid/ldap/sdk/ResultCode.html

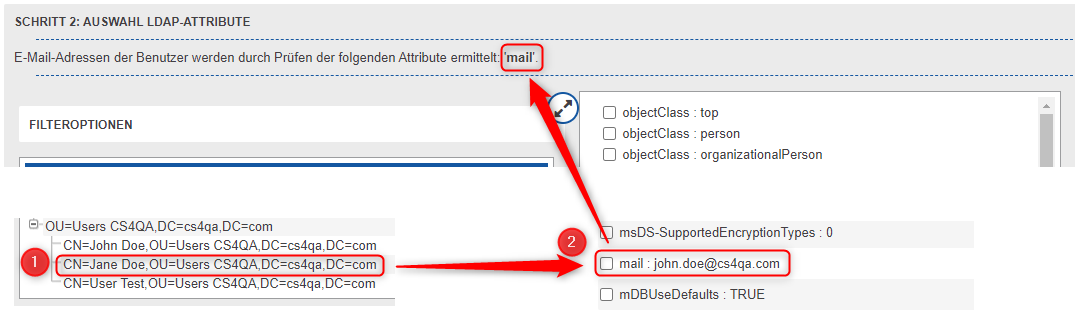

Schritt 2: LDAP Attributauswahl

Nachdem die LDAP Verbindung konfiguriert wurde, erscheint Bereich 2 der LDAP Einstellungen und stellt ein grafisches Interface zur Auswahl der LDAP Attribute mit den darin enthaltenen E-Mail Adressen der einzelnen LDAP Benutzer bereit.

Im linken Bereich wird ein LDAP Baum angezeigt, welcher alle LDAP Einträge anzeigt. Wählen Sie einen beliebigen Benutzereintrag aus, indem Sie darauf klicken. Befindet sich der Mauszeiger über einem einzelnen Eintrag, so erscheint ein Popup, in dem die LDAP Attributwerte dieses Eintrages angezeigt werden:

Wird ein Eintrag ausgewählt, so erscheint auf der rechten Seite eine zusätzliche Ansicht mit den enthaltenen Attributnamen und zugehörigen Werten. Wenn Sie einen LDAP Benutzereintrag ausgewählt haben, können Sie nun damit fortfahren, die LDAP Attribute auszuwählen, welche die E-Mail Adressen der Benutzer enthalten:

Schließen Sie die Konfiguration durch einen Klick auf den Button 'Speichern' ab. Cryptshare ist nun bereit, um LDAP-basierte Policyregeln anlegen zu können (siehe Kapitel Policyeinstellungen).