CSSCurrent de:Dateitypenfilter

Über den Dateitypenfilter

Der Cryptshare Dateitypenfilter erlaubt es Administratoren, spezifische Kombinationen von Dateiendung und Medientyp (Dateitypen) von Transfers auszuschließen.

Wenn aktiv, verarbeitet der Dateitypenfilter hochgeladene Dateien, indem er ihren Medientypen und die Dateiendung feststellt und diese Informationen mit der bereitgestellten Dateitypenliste vergleicht. Nicht erlaubte Dateitypen werden vom Transfer entfernt und der Nutzer über diese Maßnahme informiert. Dateitypen, die nicht Teil der genutzten Dateitypenliste sind, werden, abhängig vom aktuell gewählten Filtermodus, verarbeitet.

Eine weitere Funktionalität des Dateitypenfilters ist die sogenannte Tiefenanalyse, die es ermöglicht, den Inhalt von Containerdateien auf deren Dateityp zu analysieren. Dabei wird jedoch lediglich der Dateityp der eingebetteten Dateien überprüft, es findet also keine erweiterte Analyse des Dateiinhalts statt!

Was ist ein Dateityp?

Ein Dateityp ist eine Kombination aus Dateiendung (z.B. "pdf") und dem Medientyp der Datei (z.B. "application/pdf") . Während die Dateiendung einer Datei beliebig gewählt und daher einfach manipuliert werden kann, beschreibt der Medientyp den Inhalt der Datei (Die Liste verfügbarer Medientypen wird von der IANA geführt).

Je nach Dateikategorie kann es für eine Dateifamilie mehrere Dateitypen geben. So existieren Beispielsweise für Worddokumente mehrere Kombinationen aus Dateiendung und verschiedenen Medientypen, die in unterschiedlichen Dateitypen resultieren.

Was ist eine Dateitypenliste?

Eine Dateitypenliste beinhaltet eine Menge von Dateityp-Einträgen, die beschreiben ob der zugehörige Dateityp als "erlaubt" oder "verboten" behandelt werden soll.

Es können mehrere Listen gepflegt werden, um unterschiedliche Dateitypenfilter-Konfigurationen für unterschiedliche Policyregeln zu nutzen. So könnte beispielsweise eine weniger restriktive Dateitypenliste für interne Transfers genutzt werden, während eine sehr restriktive Liste für externe Transfers genutzt wird.

Die bei einem Transfer erkannten Dateitypen, die nicht Teil der aktuell genutzten Liste sind, werden je nach Filtermodus entweder als "erlaubt" oder "verboten" behandelt.

Aktivieren des Dateitypenfilters

Um den Dateitypenfilter zu aktivieren, müssen folgende Schritte durchgeführt werden:

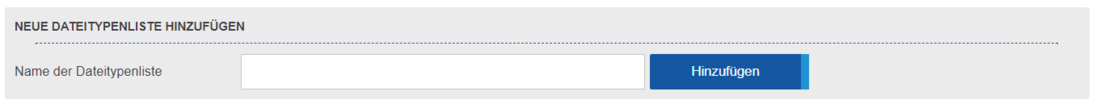

- Öffnen Sie den Menüpunkt Transfer-Verarbeitung -> Dateitypenfilter

- Geben Sie den gewünschten Namen für die neue Liste in das Eingabefeld unter Neue Dateitypenliste hinzufügen ein und klicken auf den "Hinzufügen"- Button.

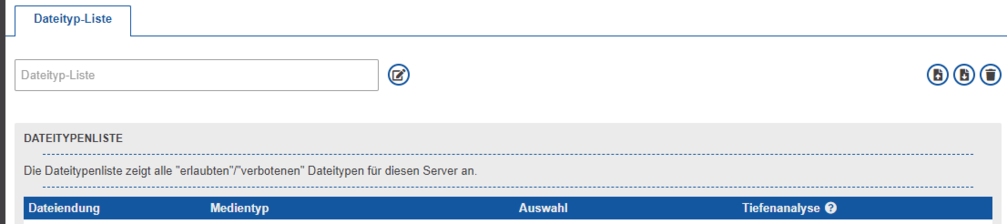

- Ein neuer Tab wird für die erstellte Liste angezeigt, in dem die erlaubten Dateitypen definiert werden müssen. Mehr dazu finden sie im Abschnitt Dateitypenliste.

- Nach erfolgter Speicherung muss die zuvor erzeugte Filterliste einzelnen Policyregeln zugeordnet werden. Dies erfolgt über den Policy-Wizard oder die Policy-Einstellungen.

Für den Fall, dass unterschiedliche Policyregeln unterschiedliche Filterlisten verwenden, sollte die Konfliktlösung angepasst werden. Mehr Informationen erhalten Sie im Abschnitt Policy Konfliktlösung.

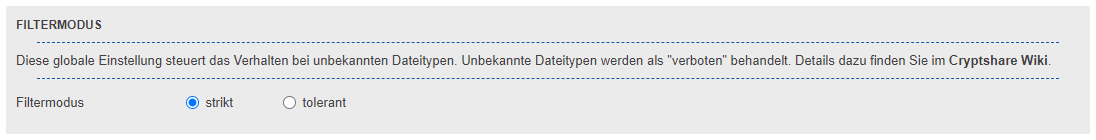

Filtermodus

Wie bereits beschrieben, erfolgt die Filterung der Dateien über die Dateitypenliste, die der in dem aktuellen Transfer greifenden Policyregel zugewiesen ist. Dabei werden die Dateityp-Einträge der Liste ausgewertet und aufgrund der vorhandenen Werte entschieden, ob die Dateien innerhalb eines Transfers gefiltert werden sollen.

Allerdings kann es auch vorkommen, dass Dateitypen erkannt werden, die (noch) nicht Teil der aktuell genutzten Dateitypenliste sind. Diese Dateitypen werden abhängig vom Filtermodus behandelt. Der Dateitypenfilter bietet aktuell zwei Modi, die global für alle Dateitypenlisten des Systems eingestellt werden können: Der strikte Modus und der tolerante Modus.

Strikter Modus

Der standardmäßig aktive strikte Modus behandelt alle Dateitypen, die nicht Teil der verwendeten Liste sind, als "Verboten". Dieses Verhalten bietet die höchste Sicherheit, da das Umbenennen oder Unkenntlichmachen von schädlichen oder nicht erlaubten Dateien in anderen, nicht in der Liste vorkommenden Dateitypen resultiert und diese dann als "Verboten" gefiltert werden. Allerdings erhöht der strikte Modus den Verwaltungsaufwand, wenn eine breite Anzahl von Dateitypen als "Erlaubt" eingestellt werden müssen.

Toleranter Modus

Der "tolerante Filtermodus" behandelt unbekannte Dateitypen weitestgehend als "erlaubt". Mit diesem Modus kann eine Liste von Dateitypen definiert werden, die vom Dateitypenfilter abgelehnt werden soll und sonstige Dateien als "erlaubt" behandelt.

Dieser Modus verringert den Verwaltungsaufwand erheblich, jedoch geschieht dies auf Kosten der Sicherheit, da gefährliche Dateien, die beim Zusammenstellen der Liste der verbotenen Dateitypen übersehen wurden, nicht vom Dateitypenfilter abgelehnt werden.

Um die Sicherheit des toleranten Filtermodus zu erhöhen und umbenannte oder unkenntlich gemachte Dateien besser herausfiltern zu können, werden auch einzelne Teile der Dateitypenfilterdefinition bei der Filterung berücksichtigt, also auch lediglich die Dateiendung oder auch lediglich der Medientyp.

Die Prüfung, ob eine Datei als erlaubt oder als verboten behandelt wird, erfolgt im Detail wie folgt:

- Ist der erkannte Dateityp (Dateiendung+Medientyp) als "Erlaubt" in der Dateitypenliste eingetragen, so wird die zu prüfende Datei zugelassen. Andernfalls...

- ...ist der erkannte Dateityp als "Verboten" in der Dateitypenliste eingetragen, so wird die zu prüfende Datei nicht zugelassen. Andernfalls...

- ...existiert für die Dateiendung oder den Medientyp bereits ein Eintrag in der Dateitypenliste, der auf "Verboten" gestellt ist, so wird die zu prüfende Datei nicht zugelassen. Andernfalls...

- ...wird die zu prüfende Datei zugelassen.

Mit diesem Vorgehen können gefährliche Dateitypen, die als verboten in der Dateitypenliste aufgenommen wurden, in vielen Fällen auch identifiziert und herausgefiltert werden.

Dateitypenliste

Hier können die Dateityp-Einträge der Dateitypenliste verwaltet und die die Einstellungen für die Tiefenanalyse angepasst werden. Neben dem Hinzufügen neuer Einträge existiert die Möglichkeit, den Inhalt der Liste über eine CSV-Datei zu importieren, sowie den aktuellen Inhalt in eine CSV-Liste zu exportieren. Dateitypen, die nicht Teil der aktuellen Liste sind, werden je nach aktuellem Filtermodus behandelt. Das Verhalten der Dateitypenliste in Kombination mit dem aktuell eingestellten Filtermodus kann folgender Tabelle entnommen werden

| strikter Modus | toleranter Modus | |

|---|---|---|

| Dateityp als "Erlaubt" eingetragen | zugelassen | zugelassen |

| Dateityp als "Verboten" eingetragen | nicht zugelassen | nicht zugelassen |

| Dateityp nicht Teil der Liste und es

existiert kein weiterer verbotener Eintrag mit gleicher Dateiendung oder gleichem Medientyp |

nicht zugelassen | zugelassen |

| Dateityp nicht Teil der Liste, doch es

existieren ein oder mehrere verbotene Einträge mit gleicher Dateiendung oder gleichem Medientyp |

nicht zugelassen | nicht zugelassen |

Standardwerte

Wenn eine neue Dateitypenliste erstellt wurde, enthält sie standardmäßig den Dateityp eml - message/rfc822 als "erlaubt". Dieser Dateityp muss erlaubt sein, um vertrauliche Nachrichten über den Cryptshare Server versenden zu können. Ist dies nicht erwünscht, kann der Dateityp für vertrauliche Nachrichten deaktiviert werden.

Löschen einer Liste

Wenn eine Liste, die bereits in Policyregeln zugewiesen ist, gelöscht wird, werden die Zuweisungen gelöscht. Dementsprechend wird der Dateitypenfilter für diese Policyregeln deaktiviert. Das Löschen wird über den "Löschen" Button ![]() initialisiert und kann nicht rückgängig gemacht werden!

initialisiert und kann nicht rückgängig gemacht werden!

Export

Der Inhalt der Dateitypenliste kann in einer CSV-Datei heruntergeladen werden, um ihn beispielsweise auf einem anderen System oder in einer anderen Liste wieder zu importieren. Initialisiert wird der Export über den "Export" Button ![]()

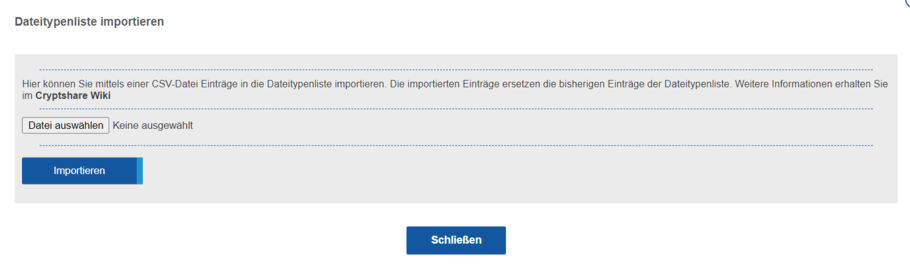

Import

Eine existierende Liste von Einträgen kann der Dateitypenliste über den CSV-Import hinzugefügt werden. Das Import-Fenster kann über den "Import"-Button ![]() geöffnet werden. Über den "Auswahl"-Button kann eine CSV-Datei ausgewählt und hochgeladen werden.

geöffnet werden. Über den "Auswahl"-Button kann eine CSV-Datei ausgewählt und hochgeladen werden.

Format der CSV-Datei

Die CSV-Datei, die für das Importieren der Einträge genutzt werden soll, muss eine Header-Zeile enthalten, die dem folgenden Inhalt entspricht: File extension;Media type;Selection;In-depth analysis. Nachfolgende Zeilen enthalten die zu importierenden Einträge. Das folgende Beispiel zeigt eine Import-Datei, die zur Folge haben würde, dass der Dateitypenfilter Vertrauliche Nachrichten und mehrere Variationen von Archivdateien erlaubt und ausführbare Dateien explizit verbietet.

Eine Beispieldatei kann kann hier heruntergeladen werden:

"File extension";"Media type";"Selection";"In-depth analysis"

"eml";"message/rfc822","1";"0"

"exe";"application/octet-stream";"0";"0"

"zip";"application/zip";"1";"0"

"bz";"application/x-bzip";"1";"1"

"7z";"application/x-7z-compressed";"1";"1"

| File extension | Media type | Selection | In-depth analysis |

|---|---|---|---|

Die Dateiendung des Dateitypen.

(z. B. "zip", "exe", ...) |

Der Medientyp

(z.B. application/zip). |

Verboten (0) ODER

erlaubt (1)

|

Nicht aktiv (0) ODER

aktiv (1)

|

Optionale Trennzeichendefinition

Werden in Ihrer CSV-Datei die Spalten durch andere Zeichen als durch Semikolons getrennt, so müssen Sie in der ersten Spalte der Datei definieren, welche Trennzeichen Sie statt des Semikolons verwenden. Das individuelle Trennzeichen definieren Sie durch

Beispiel ("," als Separator):

sep=,

"File extension";"Media type";"Selection";"In-depth analysis"

"eml","message/rfc822","1","0"

"zip","application/zip","1","0"

"bz","application/x-bzip","1","1"

"7z","application/x-7z-compressed","1","1"

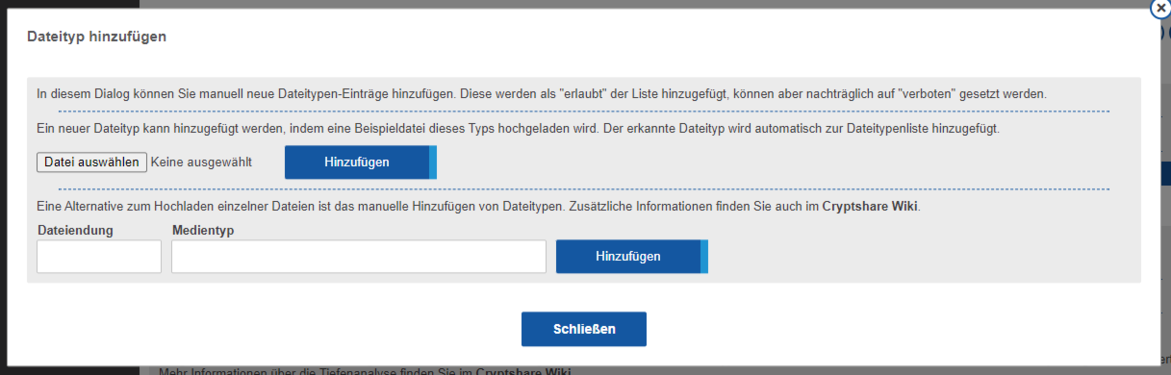

Dateityp hinzufügen

Sie können einzelne Dateiendung-Medientyp-Kombinationen manuell zur Dateitypenliste hinzufügen. Bitte beachten Sie, dass manuell hinzugefügte Einträge standardmäßig auf "Erlaubt" gestellt sind.

Falls Sie im Besitz einer Datei sind, die in Zukunft vom Dateitypenfilter behandelt werden soll, und den Medientypen nicht kennen, so können Sie diese Datei auf den Cryptshare-Server hochladen. Der Cryptshare-Server ermittelt die Dateiendung und den Medientypen und fügt diese automatisch dieser Liste hinzu.

Falls Sie nicht im Besitz einer entsprechenden Datei sind, jedoch die Dateiendung und den Medientypen kennen sollten, so können Sie auch beide Werte manuell der Liste hinzufügen.

Das Fenster zum Hinzufügen eines Dateitypen kann über den dazugehörigen Button unterhalb der Tabellenansicht aller konfigurierten Dateitypen geöffnet werden.

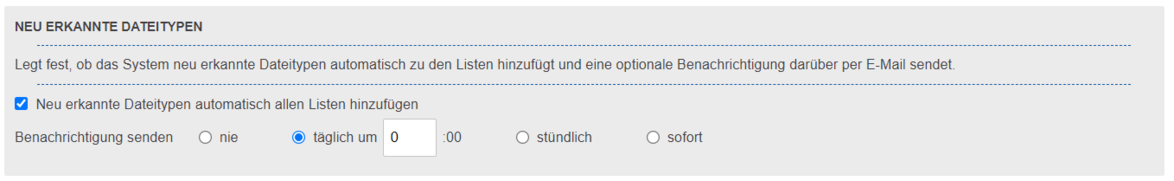

Automatisches Hinzufügen von Dateitypen

Um die Einführungsphase des Dateitypenfilters zu erleichtern, gibt es die Möglichkeit, Dateitypen, die bisher noch nicht Teil der im Transfer genutzten Dateitypenliste sind, vom System automatisch zu allen Dateitypenlisten hinzuzufügen. Ist diese Option aktiviert, werden unbekannte Dateitypen vom System abhängig vom Filtermodus zu den Listen hinzugefügt:

- Ist der strikte Modus aktiviert, wird der Dateityp als Verboten den Dateitypenlisten hinzugefügt

- Ist der tolerante Modus aktiviert, wird der Dateityp als Erlaubt den Dateitypenlisten hinzugefügt

Benachrichtigungseinstellungen

Das System bietet dem Administrator die Option, über neu erkannte Dateitypen per E-Mail informiert zu werden. Dies kann gerade in der Einführungsphase hilfreich sein, um informiert zu werden, dass User bestimmte Dateitypen nicht versenden können, oder auch um informiert zu werden, dass die Filterlisten automatisch erweitert wurden. Die E-Mail enthält alle neu hinzugekommenen Dateitypen, die auf dem System seit dem erfolgreichen Versenden der vorherigen Benachrichtigung hinzugekommen sind und wird an die konfigurierten Administrator-E-Mailadressen versandt. Die Häufigkeit der Benachrichtigungen kann vom Administrator wie gewünscht konfiguriert werden:

- nie: Es werden keine Benachrichtigungen versandt.

- täglich um "XX:00": Die Benachrichtigungen werden täglich zum eingestellten Zeitpunkt versandt.

- stündlich: Die Benachrichtigungen werden jede Stunde versandt.

- sofort: Wird ein neuer Dateityp erkannt und einer Liste hinzugefügt, wird die Benachrichtigung sofort versandt

Wurden keine Dateitypen im eingestellten Zeitraum erkannt, wird auch keine Benachrichtigung zum eingestellten Zeitpunkt versandt.

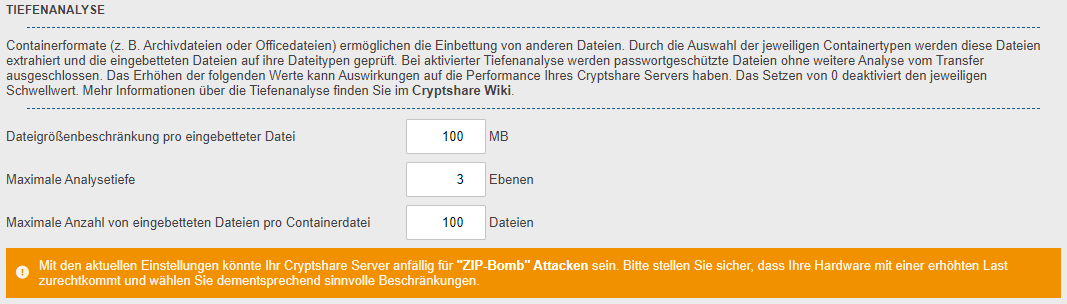

Tiefenanalyse

Containerformate ermöglichen die Einbettung von Dateien (z. B. Archivdateien, Officedateien, PDF, ...). Containerdateien können extrahiert und auf ihren eingebetteten Inhalt analysiert werden. Der Dateitypenfilter ermöglicht es Ihnen, die Tiefenanalyse für spezifische Containertypen einzuschalten.

Wichtig: Die Tiefenanalyse prüft lediglich auf den Dateityp der eingebetteten Dateien und nicht auf schädliche Inhalte, etc.

Da bei der Tiefenanalyse der Inhalt der Containerformate extrahiert und analysiert werden, benötigt dieser Modus zusätzliche Systemressourcen. Je nach gewünschter Dateigröße und Dateimenge, die in Containerdateien erlaubt sein soll, steigt auch die benötigte Rechenleistung, der benötigte Festplattenplatz und auch die benötigten Arbeitsspeicheranforderungen an. Daher sollte die Tiefenanalyse nur auf Systemen genutzt werden, die genügend zusätzliche Ressourcen zur Verfügung haben.

Grenzwerte

Containerdateien können eine beliebige Anzahl von Dateien enthalten. Das bedeutet, dass auch verschachtelte Containerdateien existieren können (beispielsweise eine ZIP-Datei, die wiederum eine ZIP-Datei mit einer EXE-Datei beinhaltet), die während der Tiefenanalyse vom Cryptshare-Server rekursiv verarbeitet werden. Angreifer können Containerdateien so konstruieren, dass sie komprimiert eine minimale Größe vorweisen (z.B. 42KB), jedoch vollständig entpackt ein Vielfaches der Größe (z.B. 4 PB) benötigen. Eine so konstruierte Archivdatei wird auch Archivbombe genannt. Um die Überlastung des Systems und Denial of Service-Attacken bei der Tiefenanalyse von Containerdateien zu vermeiden, müssen vom Server bestimmte Limitationen festgelegt werden.

Dateigrößenbeschränkung pro eingebetteter Datei

Dies ist die maximale Größe, die eine einzelne eingebettete Datei in einem Containerformat haben kann. Wenn mindestens eine eingebettete Datei diese Grenze überschreitet, wird die gesamte Containerdatei entfernt. Wenn Sie diesen Wert auf 0 setzen, können Sie eingebettete Dateien beliebige Größe verwenden.

Maximale Analysetiefe

Dies ist die maximale Analysetiefe für verschachtelte Containerdateien. Wenn die Tiefe überschritten wird, wird die Containerdatei entfernt. Wird dieser Wert auf 0 gesetzt, ist eine unbegrenzte Verschachtelung möglich.

Maximale Anzahl von eingebetteten Dateien pro Containerdatei

Dies begrenzt die Anzahl der eingebetteten Dateien pro Containerdatei. Wenn die Containerdatei mehr Dateien enthält, wird die Containerdatei entfernt. Wird dieser Wert auf 0 gesetzt, ist die Anzahl der eingebetteten Dateien unbegrenzt.

Standardwerte

Standardmäßig sind folgende Grenzwerte für die Tiefenanalyse einer Liste gesetzt:

| Grenzwert | |

|---|---|

| Dateigrößenbeschränkung pro eingebetteter Datei | 100 MB |

| Maximale Analysetiefe | 1 Ebene |

| Maximale Anzahl von eingebetteten Dateien pro Containerdatei | 10 Dateien |

Die Anzahl der möglichen Containerdateien steigt mit jeder Ebene exponentiell an.

Erhöht man die Standardwerte wie folgt...

...so wäre bei diesen Werten eine maximale Dateianzahl von 1003 Dateien, also insgesamt 1.000.000 Dateien möglich.

Behandlung von passwortgeschützten Containerdateien

Da passwortgeschützte Dateien ohne das zugehörige Passwort nicht gelesen werden können, kann die Tiefenanalyse für solche Dateien nicht durchgeführt werden. Daher werden passwortgeschützte Containerdateien mit einer entsprechenden Fehlermeldung abgelehnt.

Office 2007+

Office 2007+ Dateien basieren auf dem OpenXML Format. Wenn ein solches Dokument verschlüsselt wird, kann der tatsächliche Medientyp nicht mehr erkannt werden. Stattdessen wird ein allgemeiner Medientyp für verschlüsselte Officeformate erkannt (application/x-tika-ooxml-protected) . In diesem Ausnahmefall wird die verschlüsselte Datei vom Dateitypenfilter, wenn nicht anders in der Dateitypenliste eingestellt, als "verboten" abgelehnt.

Unterstützte Containerdateien

| Dateiendung | Medientypen |

|---|---|

| bz2 | application/x-bzip2 |

| tbz2 | application/x-bzip2 |

| docm | application/vnd.ms-word.document.macroenabled.12 |

| docx | application/vnd.openxmlformats-officedocument.wordprocessingml.document |

| dotm | application/vnd.ms-word.template.macroenabled.12 |

| dotx | application/vnd.openxmlformats-officedocument.wordprocessingml.template |

| gz | application/gzip |

| tgz | application/gzip |

| jar | application/java-archive |

| eml | message/rfc822 |

| application/pdf | |

| potm | application/vnd.ms-powerpoint.template.macroenabled.12 |

| potx | application/vnd.openxmlformats-officedocument.presentationml.template |

| ppsm | application/vnd.ms-powerpoint.slideshow.macroenabled.12 |

| ppsx | application/vnd.openxmlformats-officedocument.presentationml.slideshow |

| pptm | application/vnd.ms-powerpoint.presentation.macroenabled.12 |

| pptx | application/vnd.openxmlformats-officedocument.presentationml.presentation |

| 7z | application/x-7z-compressed |

| tar | application/x-tar |

| tar | application/x-gtar |

| xlsm | application/vnd.ms-excel.sheet.macroenabled.12 |

| xlsx | application/vnd.openxmlformats-officedocument.spreadsheetml.sheet |

| xltm | application/vnd.ms-excel.template.macroenabled.12 |

| xltx | application/vnd.openxmlformats-officedocument.spreadsheetml.template |

| zip | application/zip |

Bekannte Limitierungen

Aufgrund technischer Limitierungen kann das Scannen der unterstützten Containerformate in einigen Fällen nicht unterstützt werden. Wird während der Tiefenanalyse ein Container mit nicht unterstütztem Format erkannt, so wird diese Datei abgelehnt und vom Transfer ausgeschlossen.

7Zip Kompressionsverfahren & Kompressionsstärke

7Zip ermöglicht das Erstellen von Archivdateien mit unterschiedlichen Kompressionsverfahren und Kompressionsstärken. Die Tiefenanalyse des Dateitypenfilters unterstützt die meisten Kompressionsverfahren und Kompressionsstärken. Die folgende Auflistung zeigt die unterstützten und nicht unterstützten Kombinationen auf:

| Kompressionsverfahren | Kompressionsstärken | Unterstützt |

|---|---|---|

| bzip2 | <= Maximum | |

| lzma | <= Maximum | |

| lzma2 | <= Maximum | |

| ppmd | alle |

Strict Open XML (Office 2007+) Dokumente

Die Tiefenanalyse von Office-Dateien im "Strict Open XML"-Format wird ebenfalls nicht unterstützt. Um dennoch Office-Dateien verschicken zu können, sollte der Nutzer beim Speichern des Office-Dokuments stattdessen das Standardformat wählen.

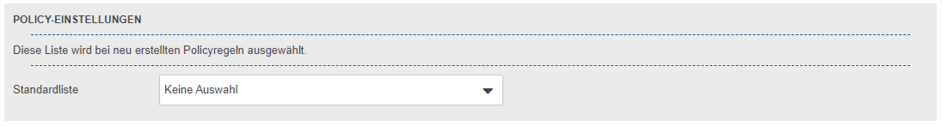

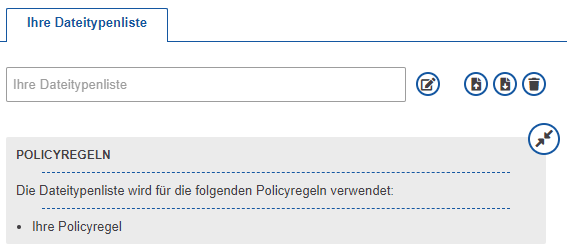

Policy Einstellungen

Wie bereits beschrieben, muss eine Dateitypenliste einer Policyregel zugewiesen werden, um die Filterung auf Basis der Liste zu aktivieren. Dies kann manuell über den Policy-Wizard geschehen. Möchten Sie beim Anlegen neuer Policyregeln standardmäßig eine Dateitypenliste der erstellten Policyregel zuordnen, so können Sie mithilfe des Auswahldropdowns einen Standard für neu erstellte Policyregeln festlegen. Die Standardliste wird ebenfalls zugewiesen, wenn "Standardeinstellungen laden" auf der "Policy Einstellungen"-Seite ausgewählt wird.

Wenn keine Liste als Standard ausgewählt ist ("Keine Auswahl"), werden neue Policyregeln ohne zugewiesene Dateityp-Liste erstellt.

Wenn eine Dateitypenliste innerhalb einer oder mehrerer Policies verwendet wird, wird ein Panel angezeigt, welches all diese Policies enthält.

Konfliktlösung

Für den Fall dass mehrere Policies für einen Transfer greifen, existieren zwei Szenarien:

- Es greifen zwei Policies für den aktuellen Transfer. Policy A hat eine Dateitypenliste zugewiesen, Policy B nicht. In diesem Fall wird die Dateitypenliste aus Policy A genutzt.

- Es greifen zwei oder mehr Policies für den aktuellen Transfer, denen unterschiedliche Dateitypenlisten zugewiesen sind. In diesem Fall wird nach der Priorisierung, die in der Policy Konfliktlösung festgelegt wurde, entschieden, welche Liste für den Transfer genutzt wird.

Wenn Sie interne Transfers (d. h. Transfers von einem Mitarbeiter zum anderen) gesondert behandeln wollen als Transfers zwischen Ihren Mitarbeitern und externen Kontakten, sollten Sie diesen Artikel beachten.

Häufig verwendete Szenarien

Szenario 1: Strikter Modus + Tiefenanalyse ausgeschaltet

Für dieses Szenario werden folgende Annahmen getroffen:

- Der Administrator erstellt eine Dateitypenliste, die die Dateitypen für PDF-, Word- und Excel-Dokumente als erlaubt enthält.

- Die Liste ist allen greifenden Policyregeln zugeordnet.

- Der globale Filtermodus ist auf "strikt" eingestellt.

User A möchte eine "verbotene" EXE-Datei an User B versenden. Er fügt diese Datei hinzu und startet den Transfer. Der Dateitypenfilter erkennt in diesem Fall den Dateitypen "exe" - "application/octet-stream". Da dieser Dateityp nicht Teil der aktuellen Dateitypenliste ist und der strikte Filtermodus aktiv ist, wird die Datei abgelehnt und der Absender darüber informiert.

Da User A die ausführbare Datei trotz der Einschränkungen des Administrators versenden möchte, versucht er die Dateiendung der Datei von ".exe" auf ".txt" zu verändern und startet den Transfer erneut. Da sich die Dateiendung verändert hat, erkennt der Dateitypenfilter den neuen Dateitypen "txt" - "application/octet-stream", welcher ebenfalls nicht Teil der Liste ist und lehnt die Datei erneut ab.

User A versucht nun die ausführbare Datei innerhalb einer ZIP-Datei zu verstecken. Bei der erneuten Verarbeitung des Transfers wird der Dateityp "zip" - "application/zip" erkannt und der Transfer wiederum abgelehnt, da dieser Dateityp ebenfalls nicht Teil der Dateitypenliste ist.

Szenario 2: Toleranter Modus + Tiefenanalyse eingeschaltet

Für dieses Szenario werden folgende Annahmen getroffen:

- Der Administrator erstellt eine Dateitypenliste, die die Dateitypen für PDF-, Word- und Excel-Dokumente, sowie ZIP-Dateien als erlaubt enthält. Der Dateityp für ausführbare EXE-Dateien ist auf verboten gestellt.

- Die Liste ist allen greifenden Policyregeln zugeordnet.

- Der Filtermodus ist auf "tolerant" eingestellt.

- Die Tiefenanalyse ist eingeschaltet

- Das Verhalten bei neuen Dateitypen ist eingeschaltet und die Benachrichtigungseinstellungen sind auf "sofort" eingestellt.

User A möchte eine "verbotene" EXE-Datei an User B versenden. Er fügt diese Datei hinzu und startet den Transfer. Der Dateitypenfilter erkennt in diesem Fall den Dateitypen "exe" - "application/octet-stream". Da dieser Dateityp in der verwendeten Liste als "verboten" eingestellt ist, wird die Datei abgelehnt und der Nutzer darüber informiert.

Da User A die ausführbare Datei trotz der Einschränkungen des Administrators versenden möchte, versucht er die Dateiendung der Datei von ".exe" auf ".txt" zu verändern und startet den Transfer erneut. Da sich die Dateiendung verändert hat, erkennt der Dateitypenfilter den neuen Dateitypen "txt" - "application/octet-stream". Da der Medientyp "application/octet-stream" jedoch bereits im Dateitypen-Eintrag "exe" - "application/octet-stream" als "verboten" konfiguriert ist, wird die Datei ebenfalls abgelehnt.

User A versucht nun die ausführbare Datei innerhalb einer ZIP-Datei zu verstecken. Bei der erneuten Verarbeitung des Transfers wird der Dateityp "zip" - "application/zip" erkannt. Dieser Dateityp ist als erlaubt konfiguriert, allerdings ist die Tiefenanalyse für diesen Dateitypen aktiv. Daher wird die Containerdatei vom Dateitypenfilter analysiert. Bei der Analyse wird die eingebettete Datei als EXE-Datei erkannt und der Transfer wiederum abgelehnt.

User A versucht nun die ausführbare Datei anstatt in einer ZIP-Datei in einer 7Zip-Datei zu verpacken. Bei der erneuten Verarbeitung des Transfers wird der Dateityp "7z" - "application/x-7z-compressed" erkannt. Dieser Dateityp ist nicht in der Liste konfiguriert und es existiert auch kein verbotener Eintrag, der eine gleiche Dateiendung oder einen gleichen Medientypen enthält. Daher wird in diesem Fall die Datei nicht gefiltert und der Nutzer wird benachrichtigt, dass die Datei erfolgreich versendet wurde.

Da der Administrator eingestellt hat, dass neue Dateitypen allen Listen hinzugefügt werden sollen, wird der Dateityp "7z" - "application/x-7z-compressed" als erlaubt der Dateitypenliste hinzugefügt und der Administrator sofort über den neuen Dateitypen benachrichtigt.

Dateitypenfilter aus Nutzersicht

Für den Nutzer verändert sich die grundlegende Nutzung von Cryptshare nicht. Lediglich im Falle von gefilterten Dateien durch den Dateitypenfilter werden andere Fehlermeldungen an den Nutzer ausgegeben.

Beispiel: Nutzer versendet eine nicht erlaubte Datei, die Tiefenanalyse ist ausgeschaltet

In diesem Beispiel wurde der Dateitypenfilter vom Administrator für alle Transfers aktiviert. Folgende Annahmen werden getroffen:

- Der strikte Filtermodus ist aktiv.

- In der greifenden Dateitypenliste, ist lediglich der Dateityp für vertrauliche Dateien als erlaubt aufgeführt.

Der Nutzer startet einen Transfer und hängt lediglich eine PDF-Datei als Anhang an. Nach dem erfolgreichen Upload analysiert der Dateitypenfilter die hochgeladenen Dateien und filtert die PDF-Datei, da der zugehörige Dateityp nicht Teil der Liste ist.

Der Nutzer erhält eine entsprechende Benachrichtigung. Über die ausklappbare Mitteilung wird dem Nutzer erklärt, dass der Dateityp der versendeten Datei nicht zugelassen ist.

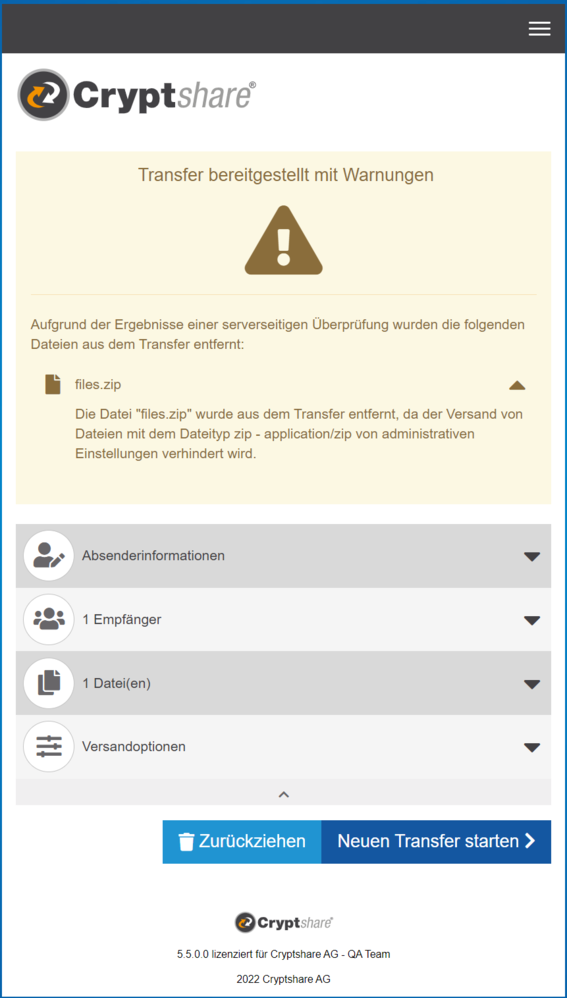

Beispiel: Nutzer versendet mehrere Dateien, die Tiefenanalyse ist ausgeschaltet

In diesem Beispiel wurde der Dateitypenfilter vom Administrator für alle Transfers aktiviert. Folgende Annahmen werden getroffen:

- Der strikte Filtermodus ist aktiv.

- In der greifenden Dateitypenliste ist der Dateityp für vertrauliche Dateien sowie der Dateityp pdf - application/pdf als erlaubt aufgeführt.

Der Nutzer startet einen Transfer und hängt eine PDF-Datei, sowie eine ZIP-Datei als Anhang an. Nach dem erfolgreichen Upload analysiert der Dateitypenfilter die hochgeladenen Dateien und filtert die ZIP-Datei heraus, da der zugehörige Dateityp nicht Teil der Liste ist.

Der Nutzer erhält eine entsprechende Benachrichtigung. Über die ausklappbare Mitteilung wird dem Nutzer erklärt, dass der Dateityp der versendeten Datei nicht zugelassen ist.

Beispiel: Nutzer versendet eine Containerdatei, die Tiefenanalyse ist eingeschaltet

In diesem Beispiel wurde der Dateitypenfilter vom Administrator für alle Transfers aktiviert. Folgende Annahmen werden getroffen:

- Der strikte Filtermodus ist aktiv.

- In der greifenden Dateitypenliste ist der Dateityp für vertrauliche Dateien, sowie die Dateitypen pdf - application/pdf und zip - application/zip als erlaubt aufgeführt.

Der Nutzer startet einen Transfer und hängt eine ZIP-Datei an, die eine PDF und eine ausführbare Datei enthält. Nach dem erfolgreichen Upload analysiert der Dateitypenfilter die hochgeladenen Dateien und filtert die ZIP-Datei heraus, da der Dateityp der ausführbaren Datei nicht Teil der Liste ist.

Der Nutzer erhält eine entsprechende Benachrichtigung. Über die ausklappbare Mitteilung wird dem Nutzer erklärt, dass der Dateityp der eingebetteten Datei nicht zugelassen ist. Um die Datei zu identifizieren, wird dem Nutzer ebenfalls der Dateipfad innerhalb der ZIP-Datei angezeigt