CSSCurrent de:Antivirus Software

Allgemeines

Standardmäßig ist auf den Cryptshare Appliances das Virenschutzprogramm ClamAV vorinstalliert. Die Aktualisierung der ClamAV Version sowie der Datenbank der Virensignaturen erfolgt automatisch.

Status überprüfen

ClamAV Daemon clamd

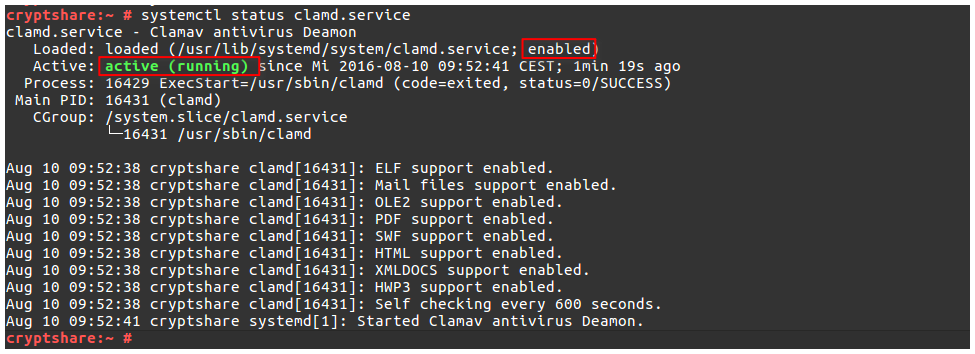

Um den aktuellen Status des ClamAV Dienstes zu überprüfen, führen Sie den Befehl 'systemctl status clamd.service' aus.

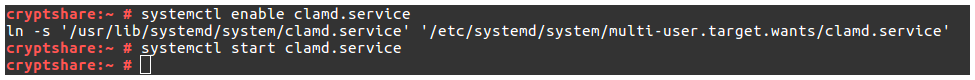

Standardmäßig sollte der Dienst aktiviert ('enabled') und aktiv ('active') sein. Sollte dies nicht zutreffen, können Sie den Dienst mithilfe des Kommandos 'systemctl enable clamd.service' für den automatischen Start aktivieren und mit dem Befehl 'systemctl start clamd.service' den Dienst starten.

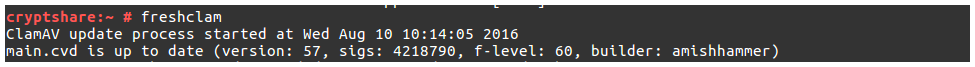

Update Daemon freshclam

Der Update Daemon freshclam sorgt dafür, dass die Datenbank der Virensignaturen von ClamAV aktuell bleibt, wobei dieser Dienst alle 2 Stunden ausgeführt wird. Sie können den Daemon auch manuell mit dem Kommando 'freshclam' starten.

Logging

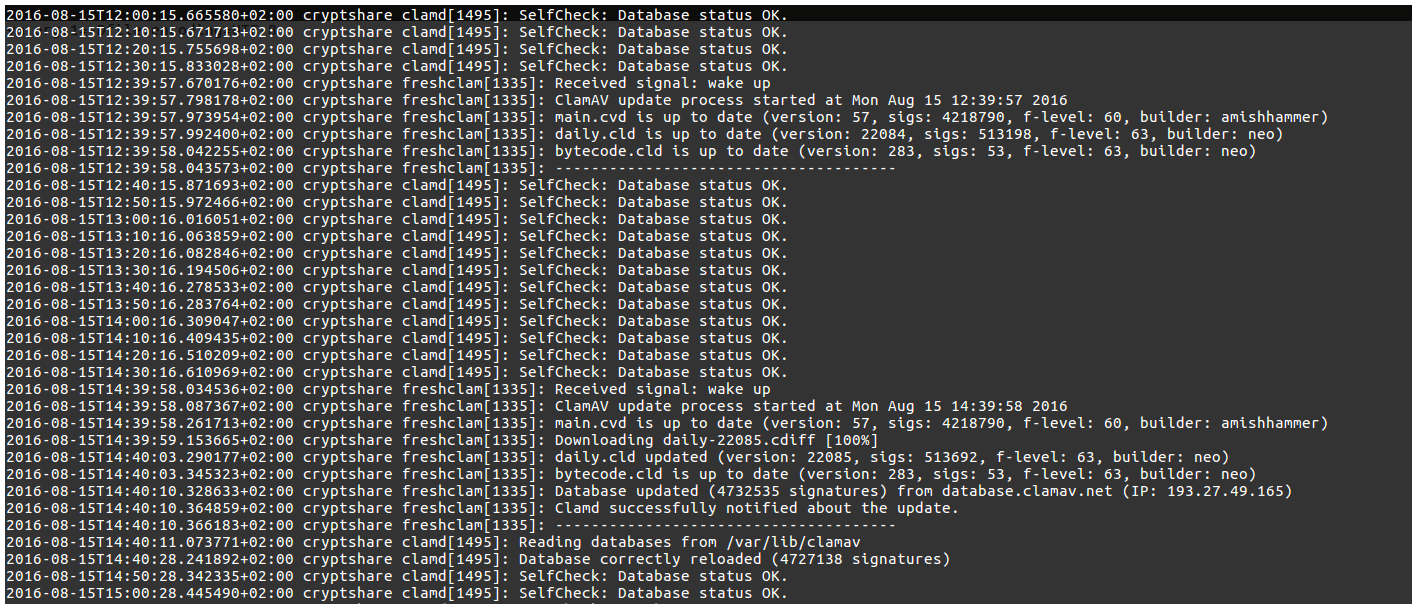

Die Ergebnisse der Ausführung von 'freshclam' und eines Selbsttests von 'clamd' werden in der Datei '/var/log/mail' protokolliert:

Eigene Signaturen erstellen

Falls Sie Dateien eines bestimmten Typs bei den Transfers verbieten möchten, können Sie eigene Signaturen erstellen.

Generell

Eine Signatur für ClamAV ist eine Textdatei, die je nach Signaturtyp unterschiedliche Inhalte und Dateiendungen hat.

Dateityp

ClamAV unterscheidet folgende Dateitypen:

- 0 jede Datei

- 1 ausführbare Dateien (Portable Executable, 32-bit und 64-bit)

- 2 Dateien im OLE2 Container, der bei Microsoft verwendet wird (MS Office, msi-Dateien, VBS)

- 3 HTML-Dateien

- 4 Maildateien

- 5 Bilder und Graphiken

- 6 ELF (Executable and Linkable Format, .o, .so, .elf, .prx)

- 7 ASCII-Textdateien

- 8 nicht benutzt

- 9 Mach-O-Dateien

Der Dateityp wird anhand der Informationen im Dateiheader erkannt. Unter Linux kann man den hexadezimalen Wert des Headers mittels ‚hexdump <file> | head -1‘ anzeigen lassen. Beispiel: Der Header für die Dateien .exe, .dll, .sys und .drv ist 00000 4D5A 9000 0300 0000 0400 0000 FFFF 0000

Signatur erstellen

Um eine Signatur für die Erkennung von bestimmten Dateien zu erstellen kann das Format ‚Extended signature format‘ benutzt werden: MalwareName:TargetType:Offset:HexSignature

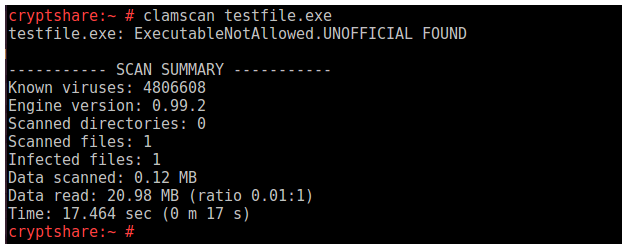

- MalwareName – die Information, die bei der Erkennung der Datei angezeigt wird, z.B. in der Konsole bei Aufruf von ‚clamscan <datei>‘

- TargetType – der Dateityp

- Offset – gibt an, wie ‚HexSignature‘ bearbeitet wird, z.B. * steht für jedes Vorkommen

- HexSignature ist der hexadezimale Wert eines Ausdrucks, der in den gescannten Dateien gesucht wird, z.B. 4d5a90000300 aus dem Header von Portable Executable Dateien.

Beispiel

Die Signaturen werden unter openSUSE im Verzeichnis ‚/var/lib/clamav‘ gespeichert. Falls man die Portable Executable Dateien als gefährlich einstufen möchte:

- Erstellen einer Signaturdatei ‚forbid_portable_executable.ndb‘ in /var/lib/clamav

- Einfügen des folgenden Inhalts in diese Datei ‚'ExecutableNotAllowed:1:*:'4d5a90000300‘

- Den Dienst clamd neustarten ‚/etc/init.d/clamd restart‘

- Beim Aufruf von clamscan erscheint dann die folgende Meldung: