CSSCurrent de:Microsoft Exchange Online mit OAuth2 Authentifizierung: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 9: | Zeile 9: | ||

#Erstellen Sie Ihre neue Applikation mit den folgenden Einstellungen:[[File:OAuthEntraRegistering.png|border|none|500px]] | #Erstellen Sie Ihre neue Applikation mit den folgenden Einstellungen:[[File:OAuthEntraRegistering.png|border|none|500px]] | ||

#*Der Name der Applikation kann frei gewählt werden. | #*Der Name der Applikation kann frei gewählt werden. | ||

#*Wählen Sie | #*Wählen Sie den Kontotypen "Nur Konten in diesem Organisationsverzeichnis (nur <Ihr Firmenname> - einzelner Mandant)" | ||

#* | #*Setzen Sie '''keine''' Umleitungs-URI. | ||

# | #Sobald die Applikation registriert wurde, kopieren Sie bitte die "Anwendungs-ID (Client)" und die Verzeichnis-ID (Mandant). | ||

#Wählen Sie in der Seitenleiste der App-Registrierung den Menüpunkt "Zertifikate & Geheimnisse" aus, danach den Reiter "Geheime Clientschlüssel" und dann der Button "Neuer geheimer Clientschlüssel". | |||

#* Die Beschreibung kann frei gewählt werden. | |||

#* Wählen Sie den gewünschten Gültig Bis-Wert aus. Die maximale auswählbare Dauer beträgt zwei Jahre. Bitte beachten Sie, dass Sie nach Ablauf dieser Dauer ein neuen geheimen Clientschlüssel anlegen und im Cryptshare Server hinterlegen müssen, damit der Cryptshare Server nach Ablauf weiterhin in der Lage sein wird, E-Mails zu versenden. Wir empfehlen, einen Kalendereintrag oder eine anderweitige Erinnerung einzurichten. | |||

#* Klicken Sie dann auf den Button "Hinzufügen". | |||

#* Auf der nächsten Seite sehen Sie den erstellten geheimen Clientschlüssel. Kopieren Sie hier die Zeichenkette, die in der Spalte '''Wert''' angezeigt wird (nicht die Geheime ID). Der geheime Clientschlüssel wird nur einmalig angezeigt und ist nach dem Verlassen der Seite nicht wieder anzeigbar. | |||

# API-Berechtigungen | |||

# Weitere Einstellungen von https://learn.microsoft.com/en-us/exchange/client-developer/legacy-protocols/how-to-authenticate-an-imap-pop-smtp-application-by-using-oauth#use-client-credentials-grant-flow-to-authenticate-smtp-imap-and-pop-connections[[File:EntraClientID.png|border|none|500px]] | |||

{{InfoBox|title= |content=Für die Verwendung von MS Graph müssen dem Add-In zwei Berechtigungen erteilt werden: '''User.Read''' und '''Mail.ReadWrite'''. Dies kann auf zwei Weisen geschehen. | {{InfoBox|title= |content=Für die Verwendung von MS Graph müssen dem Add-In zwei Berechtigungen erteilt werden: '''User.Read''' und '''Mail.ReadWrite'''. Dies kann auf zwei Weisen geschehen. | ||

* Add-In Nutzer können die Berechtigungen beim Add-In Start in einem Dialog bestätigen. In diesem Fall müssen in Azure Entra keine weiteren Einstellungen vorgenommen werden und man kann mit der Konfigurationen im Cryptshare Server fort fahren. | * Add-In Nutzer können die Berechtigungen beim Add-In Start in einem Dialog bestätigen. In diesem Fall müssen in Azure Entra keine weiteren Einstellungen vorgenommen werden und man kann mit der Konfigurationen im Cryptshare Server fort fahren. | ||

* Die erforderlichen Berechtigungen können vom Administrator für alle Nutzer erteilt werden. Folgende Schritte beschreiben, wie Berechtigungen vom Administrator erteilt werden können. }} | * Die erforderlichen Berechtigungen können vom Administrator für alle Nutzer erteilt werden. Folgende Schritte beschreiben, wie Berechtigungen vom Administrator erteilt werden können. }} | ||

#Wählen Sie in der Seitenleiste der App-Registrierung den Menüpunkt "API-Berechtigungen" aus. | #Wählen Sie als nächstes in der Seitenleiste der App-Registrierung den Menüpunkt "API-Berechtigungen" aus. | ||

#Benutzen Sie den "Berechtigung hinzufügen"-Knopf und fügen Sie im Bereich '''Microsoft Graph''' die delegierten Berechtigungen '''User.Read''' und '''Mail.ReadWrite''' hinzu, sodass beide in der Liste angezeigt werden.[[File:EntraAddingPermissions.png|border|none|500px]] | #Benutzen Sie den "Berechtigung hinzufügen"-Knopf und fügen Sie im Bereich '''Microsoft Graph''' die delegierten Berechtigungen '''User.Read''' und '''Mail.ReadWrite''' hinzu, sodass beide in der Liste angezeigt werden.[[File:EntraAddingPermissions.png|border|none|500px]] | ||

#Wechseln Sie zum Bereich "Unternehmensanwendungen" , wählen Sie Ihre Anwendung in der Liste, und gehen Sie zum Bereich "Sicherheit/Berechtigungen". | #Wechseln Sie zum Bereich "Unternehmensanwendungen" , wählen Sie Ihre Anwendung in der Liste, und gehen Sie zum Bereich "Sicherheit/Berechtigungen". | ||

Version vom 27. Januar 2026, 15:42 Uhr

Einführung

Der Cryptshare Server kann E-Mails über Microsoft Exchange Online verschicken. Da Microsoft die Basic Authentifizierung für die Verbindung zur SMTP-Schnittstelle aufgekündigt hat, ist der Cryptshare Server nun in der Lage, diese Schnittstelle über eine OAuth 2.0 Authentifizierung anzusprechen.

App-Registrierung in der Microsoft Entra-Plattform

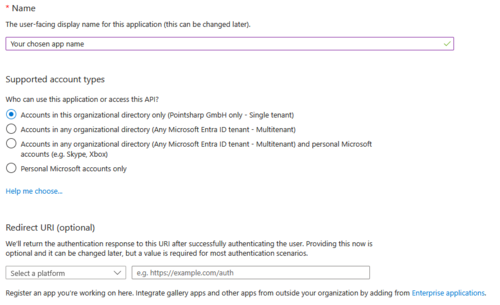

- Melden Sie sich im Microsoft Entra Admin Center an. Benutzen Sie bitte hierfür mindestens einen Account mit der Zugangsberechtigung eines Cloudanwendungsadministrators.

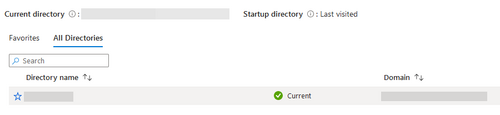

- Wenn Sie Zugriff auf mehrere Mandanten/"Tenants"/Verzeichnisse haben, stellen Sie sicher, dass Sie den Mandanten ausgewählt haben, mit dem Sie den Cryptshare Server verwenden möchten, indem Sie auf das obere Einstellungs-Zahnrad klicken.

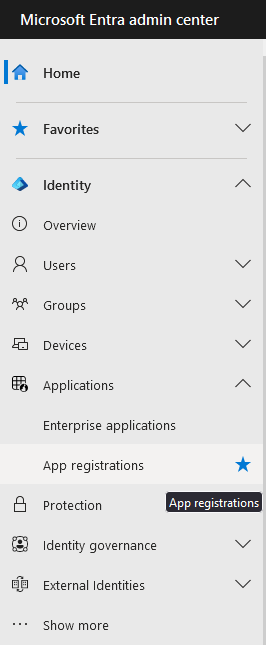

- Benutzen Sie die Seitenleiste, um Identität -> Anwendungen -> App-Registrierungen zu öffnen.

- Registrieren Sie eine neue Applikation über die Schaltfläche "Neue Registrierung".

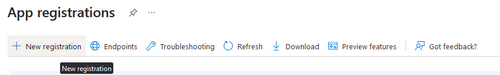

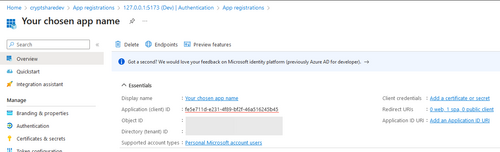

- Erstellen Sie Ihre neue Applikation mit den folgenden Einstellungen:

- Der Name der Applikation kann frei gewählt werden.

- Wählen Sie den Kontotypen "Nur Konten in diesem Organisationsverzeichnis (nur <Ihr Firmenname> - einzelner Mandant)"

- Setzen Sie keine Umleitungs-URI.

- Sobald die Applikation registriert wurde, kopieren Sie bitte die "Anwendungs-ID (Client)" und die Verzeichnis-ID (Mandant).

- Wählen Sie in der Seitenleiste der App-Registrierung den Menüpunkt "Zertifikate & Geheimnisse" aus, danach den Reiter "Geheime Clientschlüssel" und dann der Button "Neuer geheimer Clientschlüssel".

- Die Beschreibung kann frei gewählt werden.

- Wählen Sie den gewünschten Gültig Bis-Wert aus. Die maximale auswählbare Dauer beträgt zwei Jahre. Bitte beachten Sie, dass Sie nach Ablauf dieser Dauer ein neuen geheimen Clientschlüssel anlegen und im Cryptshare Server hinterlegen müssen, damit der Cryptshare Server nach Ablauf weiterhin in der Lage sein wird, E-Mails zu versenden. Wir empfehlen, einen Kalendereintrag oder eine anderweitige Erinnerung einzurichten.

- Klicken Sie dann auf den Button "Hinzufügen".

- Auf der nächsten Seite sehen Sie den erstellten geheimen Clientschlüssel. Kopieren Sie hier die Zeichenkette, die in der Spalte Wert angezeigt wird (nicht die Geheime ID). Der geheime Clientschlüssel wird nur einmalig angezeigt und ist nach dem Verlassen der Seite nicht wieder anzeigbar.

- API-Berechtigungen

- Weitere Einstellungen von https://learn.microsoft.com/en-us/exchange/client-developer/legacy-protocols/how-to-authenticate-an-imap-pop-smtp-application-by-using-oauth#use-client-credentials-grant-flow-to-authenticate-smtp-imap-and-pop-connections

- Add-In Nutzer können die Berechtigungen beim Add-In Start in einem Dialog bestätigen. In diesem Fall müssen in Azure Entra keine weiteren Einstellungen vorgenommen werden und man kann mit der Konfigurationen im Cryptshare Server fort fahren.

- Die erforderlichen Berechtigungen können vom Administrator für alle Nutzer erteilt werden. Folgende Schritte beschreiben, wie Berechtigungen vom Administrator erteilt werden können.

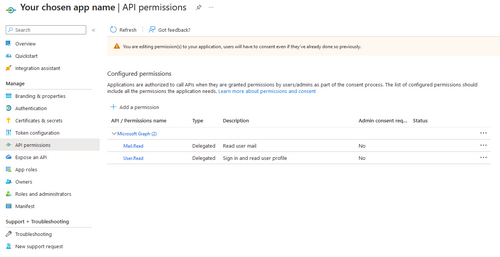

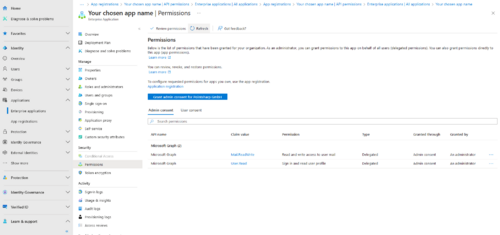

- Wählen Sie als nächstes in der Seitenleiste der App-Registrierung den Menüpunkt "API-Berechtigungen" aus.

- Benutzen Sie den "Berechtigung hinzufügen"-Knopf und fügen Sie im Bereich Microsoft Graph die delegierten Berechtigungen User.Read und Mail.ReadWrite hinzu, sodass beide in der Liste angezeigt werden.

- Wechseln Sie zum Bereich "Unternehmensanwendungen" , wählen Sie Ihre Anwendung in der Liste, und gehen Sie zum Bereich "Sicherheit/Berechtigungen".

- Benutzen Sie den "Administratorzustimmung für 'Pointsharp GmbH' erteilen" Knopf und bestätigen Sie die angefragten Berechtigungen im sich öffnenden Dialog. Somit sind die beiden Berechtigungen für alle Add-In Nutzer in Ihrem Tenant erteilt.

- Fahren Sie nun mit der Konfiguration auf dem Cryptshare Server fort.

Bereitgestellte OWA Add-Ins benutzen die vom Cryptshare Server bereitgestellten Informationen über die Microsoft Entra-Applikation, um Ihre Berechtigungen zu erhalten.

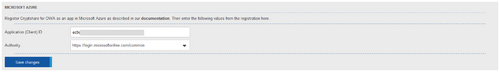

Öffnen Sie in der Administrationsoberfläche des Cryptshare Servers die Konfigurationsseite Zusatzprodukte -> Cryptshare for OWA.

Tragen Sie bei Application (Client) ID die Applikations-ID ein, welche Sie vom Entra-Portal nach dem Abschluss der Registrierung ihrer Applikation erhalten haben. Die "Authority"-Einstellung hängt von den unterstützten Kontotypen ab, die Sie bei der Registrierung Ihrer Applikation in Microsoft Entra ausgewählt haben.

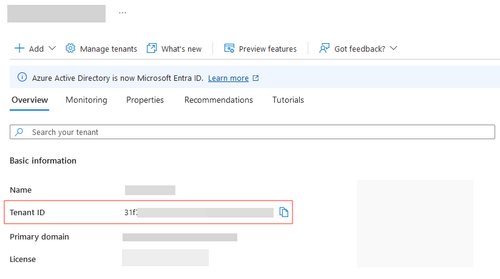

- Sie haben "Nur Konten in diesem Organisationsverzeichnis (Einzelner Mandant)" ausgewählt: Wählen Sie "Tenant-spezifisch" aus, und fügen Sie Ihre Mandants-ID in das Textfeld ein. Sie können Ihre Mandants-ID auf der Übersichtsseite vom Microsoft Entra Identity Portal einsehen.

- Sie haben "Konten in einem beliebigen Organisationsverzeichnis (beliebiger Microsoft Entra ID-Mandant – mandantenfähig)" ausgewählt: Wählen Sie "Benutzerdefiniert" aus, und fügen anschließend https://login.microsoftonline.com/organizations/ in das Textfeld ein.

- Sie haben "Konten in einem beliebigen Organisationsverzeichnis (beliebiger Microsoft Entra ID-Mandant – mandantenfähig) und persönliche Microsoft-Konten (z. B. Skype, Xbox)" ausgewählt: Wählen Sie "https://login.microsoftonline.com/common" aus.

- Sie haben "Nur persönliche Microsoft-Konten" ausgewählt: Wählen Sie "Benutzerdefiniert" aus, und fügen anschließend https://login.microsoftonline.com/consumers/ in das Textfeld ein.

Stellen Sie sicher, dass Sie ihre Änderungen speichern, bevor Sie das Webinterface schließen.