CSSCurrent de:Microsoft Exchange Online mit OAuth2 Authentifizierung: Unterschied zwischen den Versionen

K (Frorathm verschob die Seite CSSBackend de:Microsoft Exchange Online with OAuth2 Authentication nach CSSBackend de:Microsoft Exchange Online mit OAuth2 Authentifizierung, ohne dabei eine Weiterleitung anzulegen) |

Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

==Einführung== | |||

Der Cryptshare Server kann E-Mails über Microsoft Exchange Online verschicken. Da Microsoft die Basic Authentifizierung für die Verbindung zur SMTP-Schnittstelle aufgekündigt hat, ist der Cryptshare Server nun in der Lage, diese Schnittstelle über eine OAuth 2.0 Authentifizierung anzusprechen. | |||

==App-Registrierung in der Microsoft Entra-Plattform== | |||

{{NoteBox|title=Die Einrichtungsschritte können sich jederzeit verändern|content=Microsoft kann den genauen Ablauf der Registrierung von Anwendungen ohne Vorankündigung ändern. Es wird empfohlen, [https://learn.microsoft.com/de-de/entra/identity-platform/quickstart-register-app sich mit dem aktuellen Prozess der Registrierung einer Anwendung bei der Microsoft Identity Platform vertraut zu machen.]}}{{NoteBox|title=Cryptshare for OWA bereits konfiguriert? Separate Konfiguration erforderlich!|content=Falls Sie bereits Cryptshare for OWA verwenden, so ist es aufgrund unterschiedlicher Berechtigungen und Prozessabläufe erforderlich, eine separate Konfiguration anzulegen.}} | |||

#Melden Sie sich im [https://entra.microsoft.com/ Microsoft Entra Admin Center] an. Benutzen Sie bitte hierfür mindestens einen Account mit der Zugangsberechtigung eines [https://learn.microsoft.com/de-de/entra/identity/role-based-access-control/permissions-reference#cloud-application-administrator Cloudanwendungsadministrators]. | |||

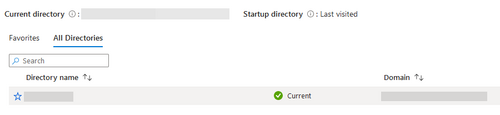

#Wenn Sie Zugriff auf mehrere Mandanten/"Tenants"/Verzeichnisse haben, stellen Sie sicher, dass Sie den Mandanten ausgewählt haben, mit dem Sie den Cryptshare Server verwenden möchten, indem Sie auf das obere Einstellungs-Zahnrad klicken.[[File:EntraSettings.png|border|none]][[File:CurrentEntraDirectory.png|border|none|500px]] | |||

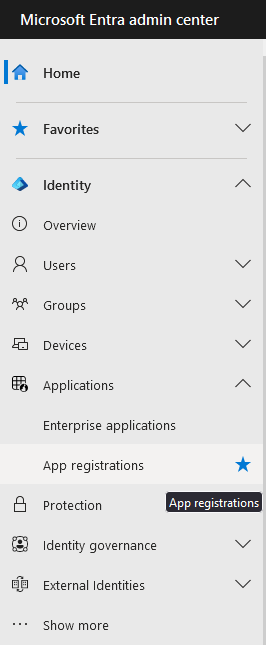

#Benutzen Sie die Seitenleiste, um '''Identität -> Anwendungen -> App-Registrierungen''' zu öffnen.[[File:EntraAppRegistrations.png|border|none]] | |||

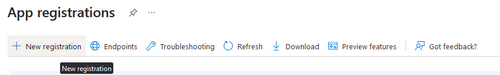

#Registrieren Sie eine neue Applikation über die Schaltfläche "Neue Registrierung".[[File:EntraNewRegistration.png|border|none|500px]] | |||

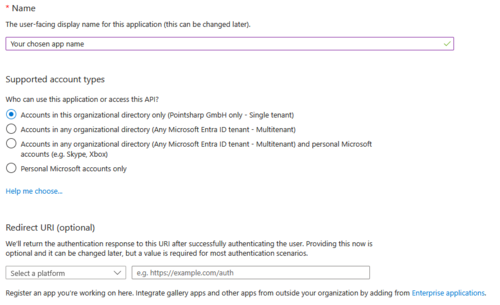

#Erstellen Sie Ihre neue Applikation mit den folgenden Einstellungen:[[File:OAuthEntraRegistering.png|border|none|500px]] | |||

#*Der Name der Applikation kann frei gewählt werden. | |||

#*Wählen Sie die unterstützten Kontotypen passend zu Ihrem Anwendungsfall. Je nach gewähltem Kontotyp werden Sie für das Konfigurieren des Cryptshare-Servers weitere Informationen benötigen, die nach der Registrierung der Applikation angezeigt werden. | |||

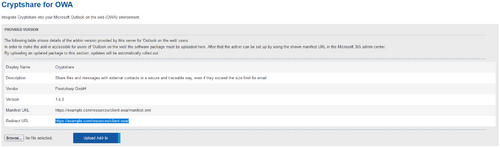

#*Setzen sie eine Umleitungs-URI im Modus "Single-Page-Anwendung (SPA)". Verwenden Sie die URI, die auf der Übersichtsseite '''Zusatzprodukte -> Cryptshare for OWA''' im Cryptshare Server als '''Redirect-URI''' angezeigt wird. Diese URI kann nicht verändert werden.[[File:EntraFindRedirectUrl.png|border|none|500px]] | |||

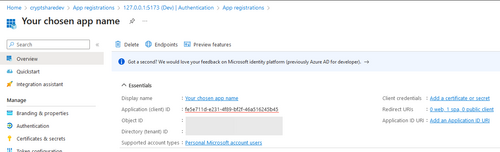

#Sobald die Applikation registriert wurde, kopieren Sie bitte die "Anwendungs-ID (Client)".[[File:EntraClientID.png|border|none|500px]] | |||

{{InfoBox|title= |content=Für die Verwendung von MS Graph müssen dem Add-In zwei Berechtigungen erteilt werden: '''User.Read''' und '''Mail.ReadWrite'''. Dies kann auf zwei Weisen geschehen. | |||

* Add-In Nutzer können die Berechtigungen beim Add-In Start in einem Dialog bestätigen. In diesem Fall müssen in Azure Entra keine weiteren Einstellungen vorgenommen werden und man kann mit der Konfigurationen im Cryptshare Server fort fahren. | |||

* Die erforderlichen Berechtigungen können vom Administrator für alle Nutzer erteilt werden. Folgende Schritte beschreiben, wie Berechtigungen vom Administrator erteilt werden können. }} | |||

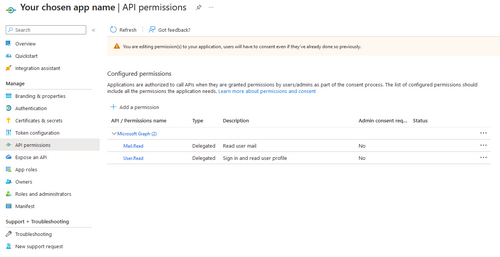

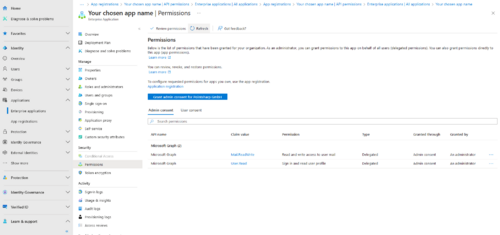

#Wählen Sie in der Seitenleiste der App-Registrierung den Menüpunkt "API-Berechtigungen" aus. | |||

#Benutzen Sie den "Berechtigung hinzufügen"-Knopf und fügen Sie im Bereich '''Microsoft Graph''' die delegierten Berechtigungen '''User.Read''' und '''Mail.ReadWrite''' hinzu, sodass beide in der Liste angezeigt werden.[[File:EntraAddingPermissions.png|border|none|500px]] | |||

#Wechseln Sie zum Bereich "Unternehmensanwendungen" , wählen Sie Ihre Anwendung in der Liste, und gehen Sie zum Bereich "Sicherheit/Berechtigungen". | |||

#Benutzen Sie den "Administratorzustimmung für 'Pointsharp GmbH' erteilen" Knopf und bestätigen Sie die angefragten Berechtigungen im sich öffnenden Dialog. Somit sind die beiden Berechtigungen für alle Add-In Nutzer in Ihrem Tenant erteilt. [[Datei:EntraGrantingAdminConent.png|rand|500x500px]] | |||

#Fahren Sie nun mit der Konfiguration auf dem Cryptshare Server fort. | |||

==App-Konfiguration auf dem Cryptshare Server== | |||

Bereitgestellte OWA Add-Ins benutzen die vom Cryptshare Server bereitgestellten Informationen über die Microsoft Entra-Applikation, um Ihre Berechtigungen zu erhalten. | |||

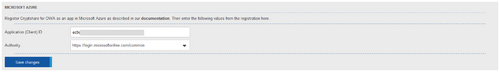

Öffnen Sie in der Administrationsoberfläche des Cryptshare Servers die Konfigurationsseite '''Zusatzprodukte -> Cryptshare for OWA'''.[[File:ServerAzureConfig.png|border|none|500px]]Tragen Sie bei Application (Client) ID die Applikations-ID ein, welche Sie vom Entra-Portal nach dem Abschluss der Registrierung ihrer Applikation erhalten haben. | |||

Die "Authority"-Einstellung hängt von den unterstützten Kontotypen ab, die Sie bei der Registrierung Ihrer Applikation in Microsoft Entra ausgewählt haben.{{InfoBox|title=Microsoft Entra Autoritäten|content=Weitere Informationen zu Autoritäten finden Sie in der [https://learn.microsoft.com/de-de/entra/identity-platform/msal-client-application-configuration offiziellen Microsoft-Dokumentation.]}} | |||

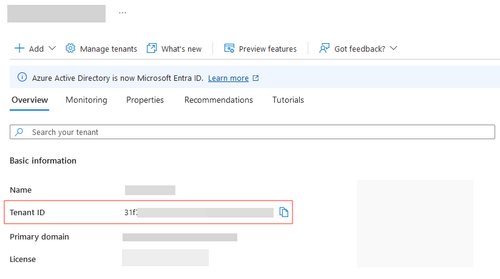

*Sie haben "Nur Konten in diesem Organisationsverzeichnis (Einzelner Mandant)" ausgewählt: Wählen Sie "Tenant-spezifisch" aus, und fügen Sie Ihre Mandants-ID in das Textfeld ein. Sie können Ihre Mandants-ID auf der Übersichtsseite vom Microsoft Entra Identity Portal einsehen.[[Datei:EntraTenantId.png|border|none|500px]] | |||

*Sie haben "Konten in einem beliebigen Organisationsverzeichnis (beliebiger Microsoft Entra ID-Mandant – mandantenfähig)" ausgewählt: Wählen Sie "Benutzerdefiniert" aus, und fügen anschließend ''<nowiki>https://login.microsoftonline.com/organizations/</nowiki>'' in das Textfeld ein. | |||

*Sie haben "Konten in einem beliebigen Organisationsverzeichnis (beliebiger Microsoft Entra ID-Mandant – mandantenfähig) und persönliche Microsoft-Konten (z. B. Skype, Xbox)" ausgewählt: Wählen Sie "<nowiki>https://login.microsoftonline.com/common</nowiki>" aus. | |||

*Sie haben "Nur persönliche Microsoft-Konten" ausgewählt: Wählen Sie "Benutzerdefiniert" aus, und fügen anschließend ''<nowiki>https://login.microsoftonline.com/consumers/</nowiki>'' in das Textfeld ein. | |||

'''Stellen Sie sicher, dass Sie ihre Änderungen speichern, bevor Sie das Webinterface schließen.''' | |||

Version vom 27. Januar 2026, 15:24 Uhr

Einführung

Der Cryptshare Server kann E-Mails über Microsoft Exchange Online verschicken. Da Microsoft die Basic Authentifizierung für die Verbindung zur SMTP-Schnittstelle aufgekündigt hat, ist der Cryptshare Server nun in der Lage, diese Schnittstelle über eine OAuth 2.0 Authentifizierung anzusprechen.

App-Registrierung in der Microsoft Entra-Plattform

- Melden Sie sich im Microsoft Entra Admin Center an. Benutzen Sie bitte hierfür mindestens einen Account mit der Zugangsberechtigung eines Cloudanwendungsadministrators.

- Wenn Sie Zugriff auf mehrere Mandanten/"Tenants"/Verzeichnisse haben, stellen Sie sicher, dass Sie den Mandanten ausgewählt haben, mit dem Sie den Cryptshare Server verwenden möchten, indem Sie auf das obere Einstellungs-Zahnrad klicken.

- Benutzen Sie die Seitenleiste, um Identität -> Anwendungen -> App-Registrierungen zu öffnen.

- Registrieren Sie eine neue Applikation über die Schaltfläche "Neue Registrierung".

- Erstellen Sie Ihre neue Applikation mit den folgenden Einstellungen:

- Der Name der Applikation kann frei gewählt werden.

- Wählen Sie die unterstützten Kontotypen passend zu Ihrem Anwendungsfall. Je nach gewähltem Kontotyp werden Sie für das Konfigurieren des Cryptshare-Servers weitere Informationen benötigen, die nach der Registrierung der Applikation angezeigt werden.

- Setzen sie eine Umleitungs-URI im Modus "Single-Page-Anwendung (SPA)". Verwenden Sie die URI, die auf der Übersichtsseite Zusatzprodukte -> Cryptshare for OWA im Cryptshare Server als Redirect-URI angezeigt wird. Diese URI kann nicht verändert werden.

- Sobald die Applikation registriert wurde, kopieren Sie bitte die "Anwendungs-ID (Client)".

- Add-In Nutzer können die Berechtigungen beim Add-In Start in einem Dialog bestätigen. In diesem Fall müssen in Azure Entra keine weiteren Einstellungen vorgenommen werden und man kann mit der Konfigurationen im Cryptshare Server fort fahren.

- Die erforderlichen Berechtigungen können vom Administrator für alle Nutzer erteilt werden. Folgende Schritte beschreiben, wie Berechtigungen vom Administrator erteilt werden können.

- Wählen Sie in der Seitenleiste der App-Registrierung den Menüpunkt "API-Berechtigungen" aus.

- Benutzen Sie den "Berechtigung hinzufügen"-Knopf und fügen Sie im Bereich Microsoft Graph die delegierten Berechtigungen User.Read und Mail.ReadWrite hinzu, sodass beide in der Liste angezeigt werden.

- Wechseln Sie zum Bereich "Unternehmensanwendungen" , wählen Sie Ihre Anwendung in der Liste, und gehen Sie zum Bereich "Sicherheit/Berechtigungen".

- Benutzen Sie den "Administratorzustimmung für 'Pointsharp GmbH' erteilen" Knopf und bestätigen Sie die angefragten Berechtigungen im sich öffnenden Dialog. Somit sind die beiden Berechtigungen für alle Add-In Nutzer in Ihrem Tenant erteilt.

- Fahren Sie nun mit der Konfiguration auf dem Cryptshare Server fort.

Bereitgestellte OWA Add-Ins benutzen die vom Cryptshare Server bereitgestellten Informationen über die Microsoft Entra-Applikation, um Ihre Berechtigungen zu erhalten.

Öffnen Sie in der Administrationsoberfläche des Cryptshare Servers die Konfigurationsseite Zusatzprodukte -> Cryptshare for OWA.

Tragen Sie bei Application (Client) ID die Applikations-ID ein, welche Sie vom Entra-Portal nach dem Abschluss der Registrierung ihrer Applikation erhalten haben. Die "Authority"-Einstellung hängt von den unterstützten Kontotypen ab, die Sie bei der Registrierung Ihrer Applikation in Microsoft Entra ausgewählt haben.

- Sie haben "Nur Konten in diesem Organisationsverzeichnis (Einzelner Mandant)" ausgewählt: Wählen Sie "Tenant-spezifisch" aus, und fügen Sie Ihre Mandants-ID in das Textfeld ein. Sie können Ihre Mandants-ID auf der Übersichtsseite vom Microsoft Entra Identity Portal einsehen.

- Sie haben "Konten in einem beliebigen Organisationsverzeichnis (beliebiger Microsoft Entra ID-Mandant – mandantenfähig)" ausgewählt: Wählen Sie "Benutzerdefiniert" aus, und fügen anschließend https://login.microsoftonline.com/organizations/ in das Textfeld ein.

- Sie haben "Konten in einem beliebigen Organisationsverzeichnis (beliebiger Microsoft Entra ID-Mandant – mandantenfähig) und persönliche Microsoft-Konten (z. B. Skype, Xbox)" ausgewählt: Wählen Sie "https://login.microsoftonline.com/common" aus.

- Sie haben "Nur persönliche Microsoft-Konten" ausgewählt: Wählen Sie "Benutzerdefiniert" aus, und fügen anschließend https://login.microsoftonline.com/consumers/ in das Textfeld ein.

Stellen Sie sicher, dass Sie ihre Änderungen speichern, bevor Sie das Webinterface schließen.