CSSCurrent de:Microsoft Exchange Online mit OAuth2 Authentifizierung: Unterschied zwischen den Versionen

Aus Cryptshare Documentation

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| (8 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 5: | Zeile 5: | ||

#Melden Sie sich im [https://entra.microsoft.com/ Microsoft Entra Admin Center] an. Benutzen Sie bitte hierfür mindestens einen Account mit der Zugangsberechtigung eines [https://learn.microsoft.com/de-de/entra/identity/role-based-access-control/permissions-reference#cloud-application-administrator Cloudanwendungsadministrators]. | #Melden Sie sich im [https://entra.microsoft.com/ Microsoft Entra Admin Center] an. Benutzen Sie bitte hierfür mindestens einen Account mit der Zugangsberechtigung eines [https://learn.microsoft.com/de-de/entra/identity/role-based-access-control/permissions-reference#cloud-application-administrator Cloudanwendungsadministrators]. | ||

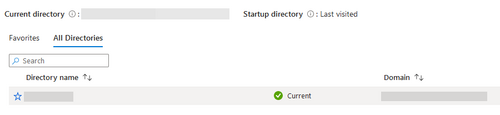

#Wenn Sie Zugriff auf mehrere Mandanten/"Tenants"/Verzeichnisse haben, stellen Sie sicher, dass Sie den Mandanten ausgewählt haben, mit dem Sie den Cryptshare Server verwenden möchten, indem Sie auf das obere Einstellungs-Zahnrad klicken.[[File:EntraSettings.png|border|none]][[File:CurrentEntraDirectory.png|border|none|500px]] | #Wenn Sie Zugriff auf mehrere Mandanten/"Tenants"/Verzeichnisse haben, stellen Sie sicher, dass Sie den Mandanten ausgewählt haben, mit dem Sie den Cryptshare Server verwenden möchten, indem Sie auf das obere Einstellungs-Zahnrad klicken.[[File:EntraSettings.png|border|none]][[File:CurrentEntraDirectory.png|border|none|500px]] | ||

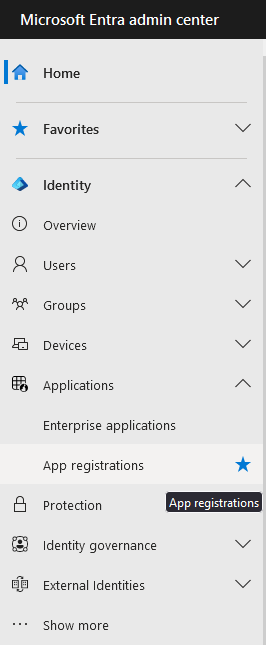

#Benutzen Sie die Seitenleiste, um ''' | #Benutzen Sie die Seitenleiste, um '''Entra ID -> App-Registrierungen''' zu öffnen.[[File:EntraAppRegistrations.png|border|none]] | ||

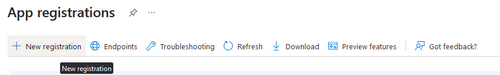

#Registrieren Sie eine neue Applikation über die Schaltfläche "Neue Registrierung".[[File:EntraNewRegistration.png|border|none|500px]] | #Registrieren Sie eine neue Applikation über die Schaltfläche "Neue Registrierung".[[File:EntraNewRegistration.png|border|none|500px]] | ||

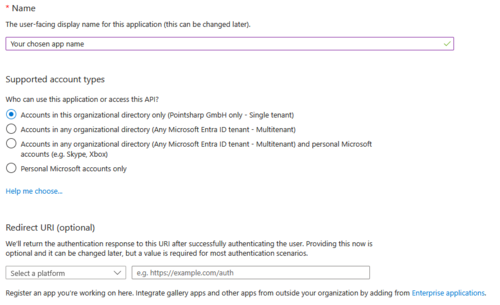

#Erstellen Sie Ihre neue Applikation mit den folgenden Einstellungen:[[File:OAuthEntraRegistering.png|border|none|500px]] | #Erstellen Sie Ihre neue Applikation mit den folgenden Einstellungen:[[File:OAuthEntraRegistering.png|border|none|500px]] | ||

#*Der Name der Applikation kann frei gewählt werden. | #*Der Name der Applikation kann frei gewählt werden. | ||

#*Wählen Sie | #*Wählen Sie den Kontotypen "Nur Konten in diesem Organisationsverzeichnis (nur <Ihr Firmenname> - einzelner Mandant)" | ||

#*Setzen | #*Setzen Sie '''keine''' Umleitungs-URI. | ||

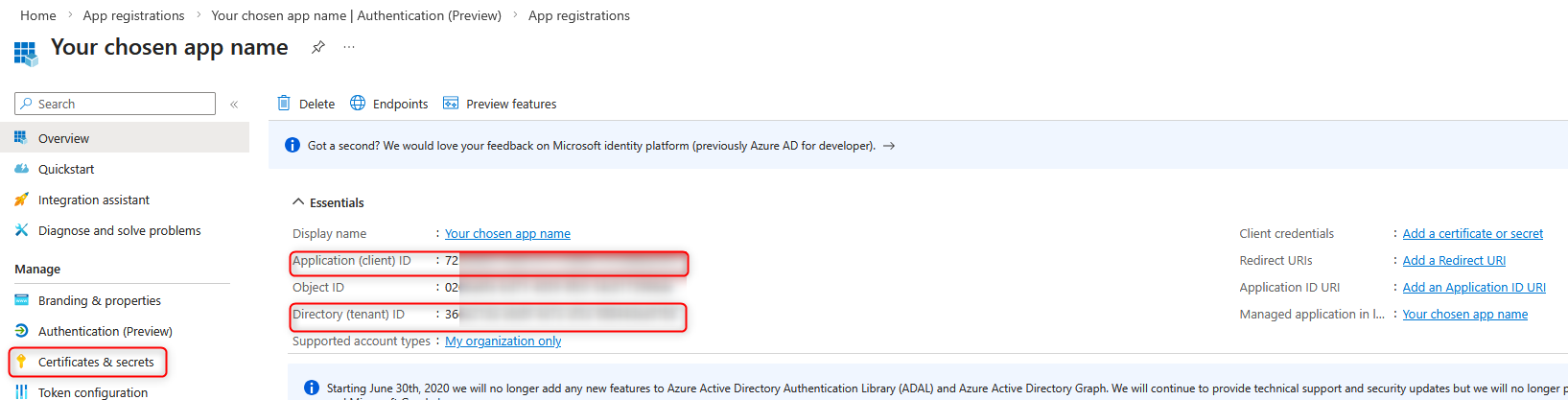

#Sobald die Applikation registriert wurde, kopieren Sie bitte die "Anwendungs-ID (Client)".[[ | #Sobald die Applikation registriert wurde, kopieren Sie bitte die "Anwendungs-ID (Client)" und die Verzeichnis-ID (Mandant).[[Datei:Application and tenant ids.png|border|none]] | ||

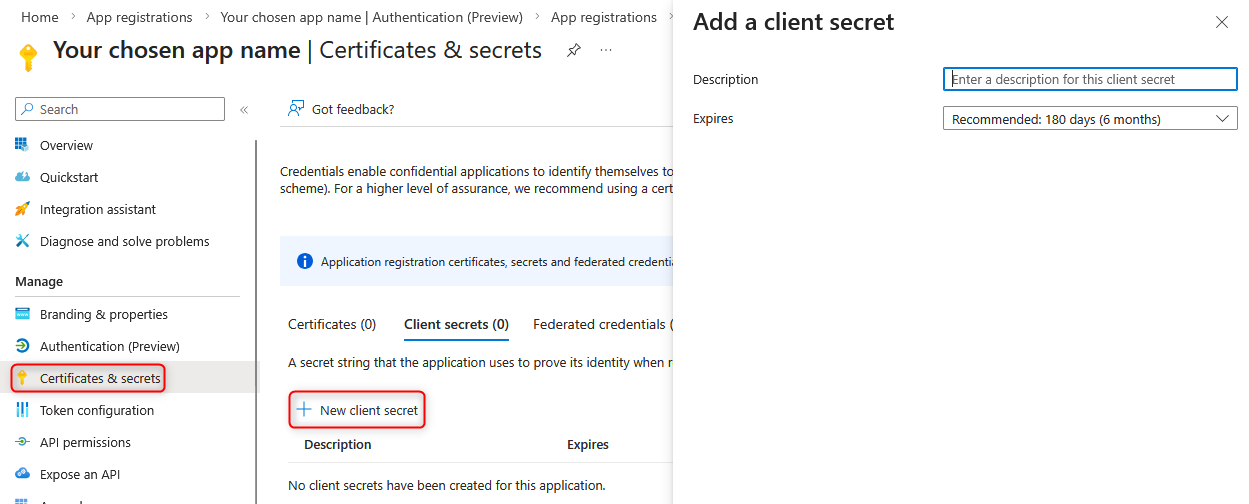

#Wählen Sie in der Seitenleiste der App-Registrierung den Menüpunkt "Zertifikate & Geheimnisse" aus, danach den Reiter "Geheime Clientschlüssel" und dann der Button "Neuer geheimer Clientschlüssel". | |||

* | #* Die Beschreibung kann frei gewählt werden. | ||

* | #* Wählen Sie den gewünschten Gültig Bis-Wert aus. Die maximale auswählbare Dauer beträgt zwei Jahre. Bitte beachten Sie, dass Sie nach Ablauf dieser Dauer ein neuen geheimen Clientschlüssel anlegen und im Cryptshare Server hinterlegen müssen, damit der Cryptshare Server nach Ablauf weiterhin in der Lage sein wird, E-Mails zu versenden. Wir empfehlen, einen Kalendereintrag oder eine anderweitige Erinnerung einzurichten. | ||

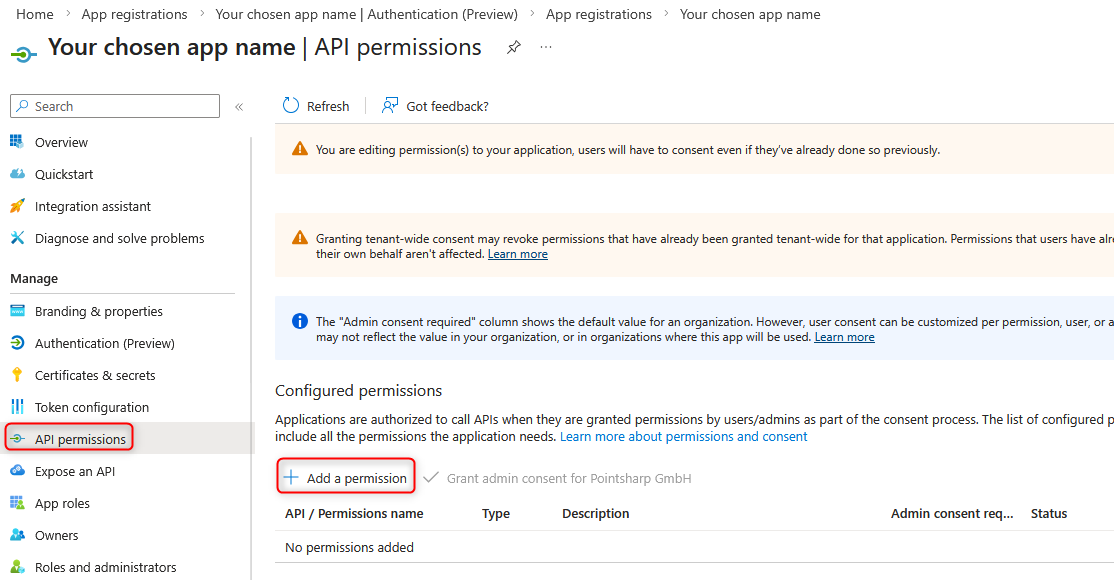

#Wählen Sie in der Seitenleiste der App-Registrierung den Menüpunkt "API-Berechtigungen" aus. | #* Klicken Sie dann auf den Button "Hinzufügen". | ||

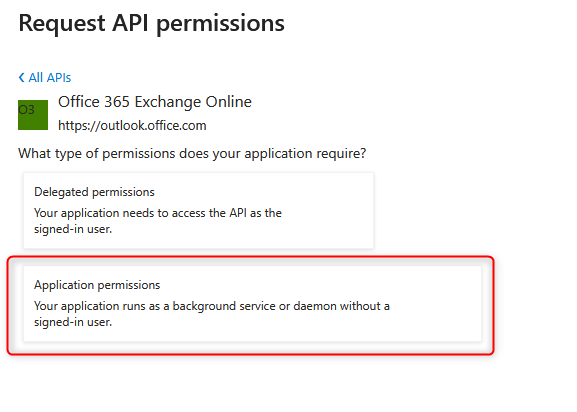

#Benutzen Sie den "Berechtigung hinzufügen"-Knopf und fügen Sie im Bereich ''' | #* Auf der nächsten Seite sehen Sie den erstellten geheimen Clientschlüssel. Kopieren Sie hier die Zeichenkette, die in der Spalte '''Wert''' angezeigt wird (nicht die Geheime ID). Der geheime Clientschlüssel wird nur einmalig angezeigt und ist nach dem Verlassen der Seite nicht wieder anzeigbar.[[Datei:New client secret.png|border|none|[[Datei:Client secret.png|border|none]]]] | ||

# | # Wählen Sie als nächstes in der Seitenleiste der App-Registrierung den Menüpunkt "API-Berechtigungen" aus. | ||

# | # Benutzen Sie den "Berechtigung hinzufügen"-Knopf, wählen dann den Reiter "Von meiner Organisation verwendete APIs" aus und fügen Sie im Bereich '''Office 365 Exchange Online''' die '''Anwendungsberechtigungen''' '''SMTP.SendAsApp''' hinzu, sodass diese in der Liste angezeigt wird.[[Datei:Add permission.png|border|none|[[Datei:Office exchange 365.png|border|none]]]][[Datei:Application permissions.png|border|none]][[Datei:Smtp sendasapp.png|border|none]] | ||

#Fahren Sie nun mit der Konfiguration | # Klicken Sie dann auf '''Administratorzustimmung für <Ihr Firmenname> erteilen''' und bestätigen Sie mit '''Ja'''.[[Datei:Grant admin consent.png|border|none]] | ||

# Wechseln Sie zum Bereich "'''Unternehmens-Apps'''" und kopieren Sie den Wert aus der Spalte '''Objekt-ID''' Ihrer neu hinzugefügten Anwendung. (Achtung! Diese Objekt-ID unterscheidet sich von der Objekt-ID, die im Menüpunkt App-Registrierungen. Die Objekt-ID aus dem Menüpunkt Unternehmens-App wird für einen der Folgeschritte benötigt.)[[Datei:Object id.png|border|none]] | |||

# Fahren Sie nun mit der Konfiguration in der Exchange Online PowerShell fort. | |||

== App-Konfiguration in der Exchange Online PowerShell == | |||

{{NoteBox|title=Die Einrichtungsschritte können sich jederzeit verändern|content=Microsoft kann den genauen Ablauf der Registrierung von Anwendungen ohne Vorankündigung ändern. Es wird empfohlen, [https://learn.microsoft.com/en-us/exchange/client-developer/legacy-protocols/how-to-authenticate-an-imap-pop-smtp-application-by-using-oauth#use-client-credentials-grant-flow-to-authenticate-smtp-imap-and-pop-connections sich mit dem aktuellen Prozess der Registrierung einer Anwendung bei der Microsoft Identity Platform vertraut zu machen.]}} | |||

# Öffnen Sie eine Powershell-Konsole auf Ihrem lokalen Windows-PC. | |||

# Installieren und verbinden Sie sich mit der Exchange Online PowerShell: | |||

## Die Exchange Online PowerShell Skripte sind nicht digital von Microsoft signiert worden. Daher ist es notwendig, die Ausführung von unsignierten Skripten zu erlauben: <code>Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope Process</code> . | |||

## Installieren Sie die ExchangeOnlineManagement-Module: <code>Install-Module -Name ExchangeOnlineManagement</code> | |||

## Machen Sie die installierten Module in der aktuellen PowerShell-Session verfügbar: <code>Import-module ExchangeOnlineManagement</code> | |||

## Verbinden Sie sich mit Exchange Online unter Angabe Ihrer Verzeichnis-ID (Mandant) aus dem vorherigen Schritt 6: <code>Connect-ExchangeOnline -Organization <Verzeichnis-ID></code> | |||

## Im sich öffnenden Fenster loggen Sie sich bitte bei Microsoft Entra ein. | |||

# Legen Sie einen neuen Service Principal für die Applikation an, indem Sie die Anwendungs-ID (Client) aus Schritt 6 und die Objekt-ID aus Schritt 11 verwenden: <code>New-ServicePrincipal -AppId <Anwendungs-ID> -ObjectId <Objekt-ID></code> | |||

# Listen Sie dann alle existierenden Service Principals auf mit <code>Get-ServicePrincipal | fl</code> und suchen Sie dann den Eintrag raus, dessen AppId (Anwendungs-ID) und ObjectId (Objekt-ID) identisch zu denen sind, die im vorherigen Schritt verwendet wurden. Von diesem Eintrag benötigen Sie dann den Wert der Service-Principal-Id, der unter '''Sid''' angegeben ist. | |||

# Vergeben Sie nun die benötigten Rechte derjenigen E-Mail-Adresse, die für den Versand der Cryptshare-E-Mails verwendet werden sollen: <code>Add-MailboxPermission -Identity "<Absender-E-Mail-Adresse>" -User <Service-Principal-ID> -AccessRights FullAccess</code>. | |||

# Fahren Sie nun mit der Konfiguration auf dem Cryptshare Server fort. | |||

==Konfiguration auf dem Cryptshare Server== | |||

[[Datei:Oauth2 setting.png|mini]] | |||

#Verbinden Sie sich mit der Cryptshare Administrationsoberfläche. | |||

#Navigieren Sie in das Menü System-Einstellungen -> Mailserver. | |||

#Wählen Sie dort als '''SMTP-Server-Typ''' den Wert "'''Microsoft Exchange Online mit OAuth2-Authentifizierung'''". | |||

#Stellen Sie sicher, dass im Feld '''Absender E-Mail-Adresse''' die E-Mail-Adresse eingetragen ist, für die zuvor die Mailbox-Permission angelegt wurde. | |||

#Stellen Sie sicher, dass das Häkchen bei '''Verwendung individueller Absenderadressen erlauben.''' deaktiviert ist. | |||

#Geben Sie im Feld '''Directory (tenant) ID''' den Wert der '''Verzeichnis-ID (Mandant)''' aus dem Schritt 6 an. | |||

#Geben Sie im Feld '''Application (client) ID''' den Wert der '''Anwendungs-ID (Client)''' aus dem Schritt 6 an. | |||

#Geben Sie im Feld '''Client Secret''' den Wert des '''geheimen Clientschlüssels''' aus dem Schritt 7 an. | |||

#Klicken Sie auf '''Änderungen speichern'''. | |||

#Sie können sich eine Test-E-Mail zusenden lassen, indem Sie eine beliebige E-Mail-Adresse im Feld '''Testen mit E-Mail-Adresse''' eingeben und auf '''Testnachricht senden''' klicken. | |||

#Stellen Sie danach sicher, dass in den Policyregeln ebenfalls die gleiche '''Absender E-Mail-Adresse''' definiert ist und kein Häkchen bei '''Verwendung individueller Absenderadressen erlauben.''' gesetzt ist. | |||

Aktuelle Version vom 29. Januar 2026, 15:57 Uhr

Einführung

Der Cryptshare Server kann E-Mails über Microsoft Exchange Online verschicken. Da Microsoft die Basic Authentifizierung für die Verbindung zur SMTP-Schnittstelle aufgekündigt hat, ist der Cryptshare Server nun in der Lage, diese Schnittstelle über eine OAuth 2.0 Authentifizierung anzusprechen.

App-Registrierung in der Microsoft Entra-Plattform

Die Einrichtungsschritte können sich jederzeit verändern

Microsoft kann den genauen Ablauf der Registrierung von Anwendungen ohne Vorankündigung ändern. Es wird empfohlen, sich mit dem aktuellen Prozess der Registrierung einer Anwendung bei der Microsoft Identity Platform vertraut zu machen.

Cryptshare for OWA bereits konfiguriert? Separate Konfiguration erforderlich!

Falls Sie bereits Cryptshare for OWA verwenden, so ist es aufgrund unterschiedlicher Berechtigungen und Prozessabläufe erforderlich, eine separate Konfiguration anzulegen.

- Melden Sie sich im Microsoft Entra Admin Center an. Benutzen Sie bitte hierfür mindestens einen Account mit der Zugangsberechtigung eines Cloudanwendungsadministrators.

- Wenn Sie Zugriff auf mehrere Mandanten/"Tenants"/Verzeichnisse haben, stellen Sie sicher, dass Sie den Mandanten ausgewählt haben, mit dem Sie den Cryptshare Server verwenden möchten, indem Sie auf das obere Einstellungs-Zahnrad klicken.

- Benutzen Sie die Seitenleiste, um Entra ID -> App-Registrierungen zu öffnen.

- Registrieren Sie eine neue Applikation über die Schaltfläche "Neue Registrierung".

- Erstellen Sie Ihre neue Applikation mit den folgenden Einstellungen:

- Der Name der Applikation kann frei gewählt werden.

- Wählen Sie den Kontotypen "Nur Konten in diesem Organisationsverzeichnis (nur <Ihr Firmenname> - einzelner Mandant)"

- Setzen Sie keine Umleitungs-URI.

- Sobald die Applikation registriert wurde, kopieren Sie bitte die "Anwendungs-ID (Client)" und die Verzeichnis-ID (Mandant).

- Wählen Sie in der Seitenleiste der App-Registrierung den Menüpunkt "Zertifikate & Geheimnisse" aus, danach den Reiter "Geheime Clientschlüssel" und dann der Button "Neuer geheimer Clientschlüssel".

- Die Beschreibung kann frei gewählt werden.

- Wählen Sie den gewünschten Gültig Bis-Wert aus. Die maximale auswählbare Dauer beträgt zwei Jahre. Bitte beachten Sie, dass Sie nach Ablauf dieser Dauer ein neuen geheimen Clientschlüssel anlegen und im Cryptshare Server hinterlegen müssen, damit der Cryptshare Server nach Ablauf weiterhin in der Lage sein wird, E-Mails zu versenden. Wir empfehlen, einen Kalendereintrag oder eine anderweitige Erinnerung einzurichten.

- Klicken Sie dann auf den Button "Hinzufügen".

- Auf der nächsten Seite sehen Sie den erstellten geheimen Clientschlüssel. Kopieren Sie hier die Zeichenkette, die in der Spalte Wert angezeigt wird (nicht die Geheime ID). Der geheime Clientschlüssel wird nur einmalig angezeigt und ist nach dem Verlassen der Seite nicht wieder anzeigbar.

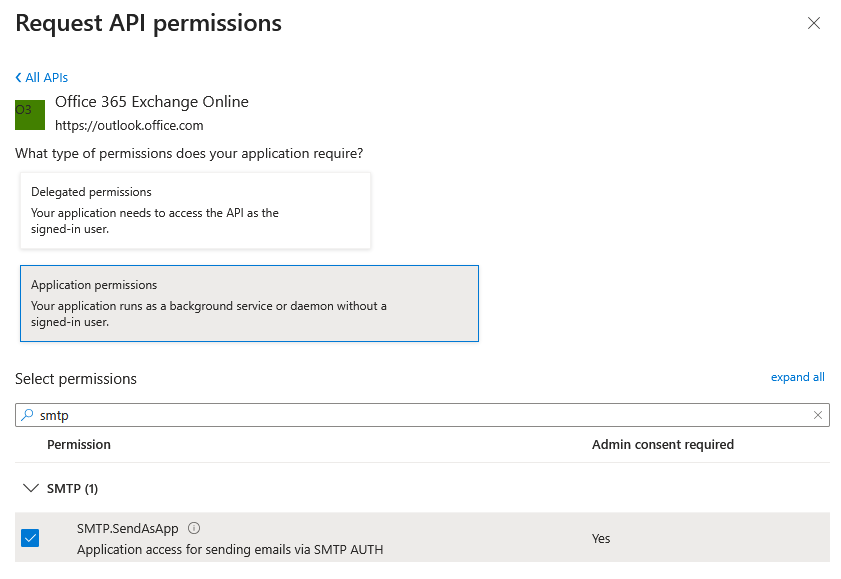

- Wählen Sie als nächstes in der Seitenleiste der App-Registrierung den Menüpunkt "API-Berechtigungen" aus.

- Benutzen Sie den "Berechtigung hinzufügen"-Knopf, wählen dann den Reiter "Von meiner Organisation verwendete APIs" aus und fügen Sie im Bereich Office 365 Exchange Online die Anwendungsberechtigungen SMTP.SendAsApp hinzu, sodass diese in der Liste angezeigt wird.

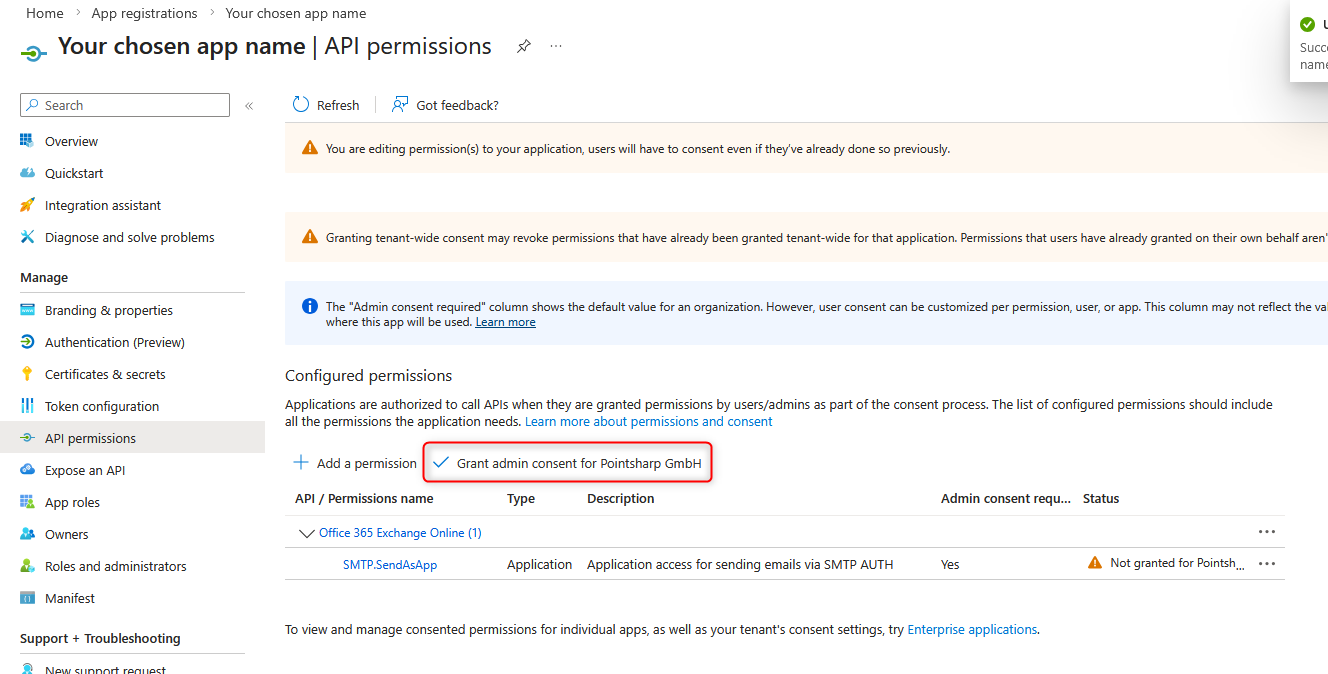

- Klicken Sie dann auf Administratorzustimmung für <Ihr Firmenname> erteilen und bestätigen Sie mit Ja.

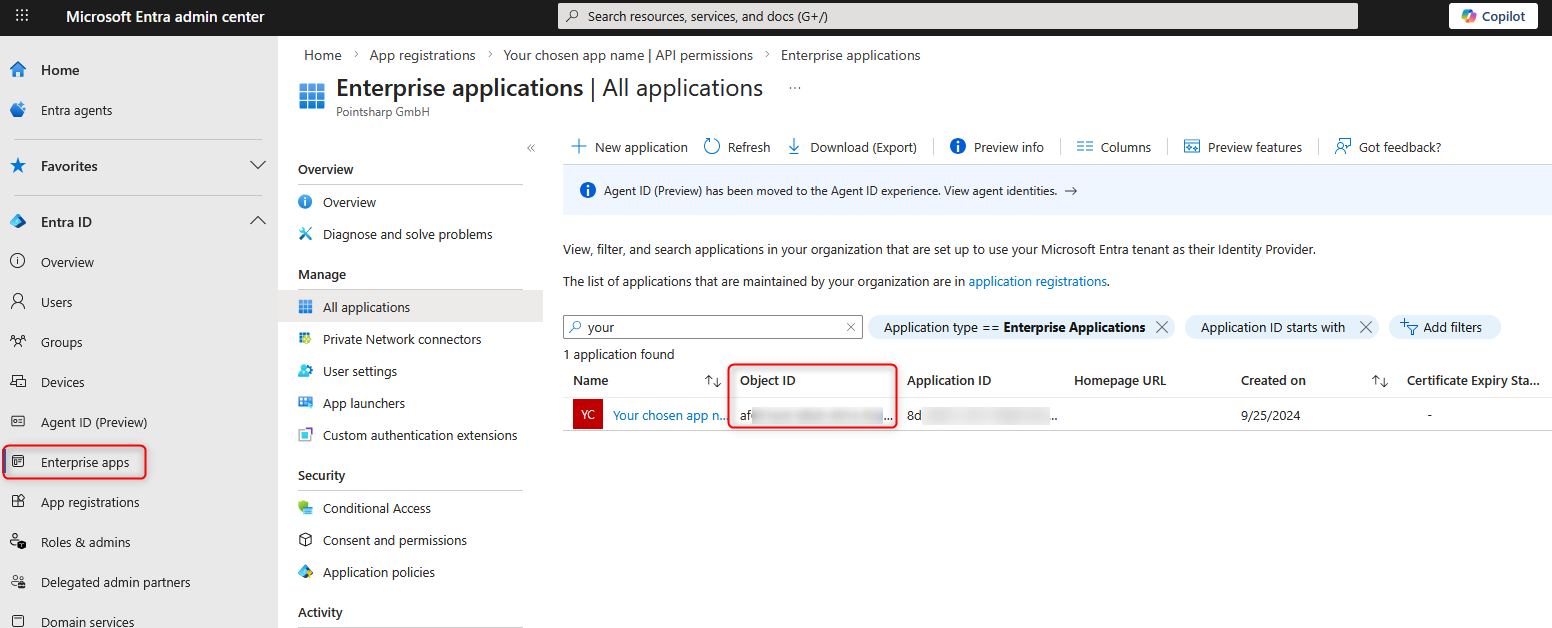

- Wechseln Sie zum Bereich "Unternehmens-Apps" und kopieren Sie den Wert aus der Spalte Objekt-ID Ihrer neu hinzugefügten Anwendung. (Achtung! Diese Objekt-ID unterscheidet sich von der Objekt-ID, die im Menüpunkt App-Registrierungen. Die Objekt-ID aus dem Menüpunkt Unternehmens-App wird für einen der Folgeschritte benötigt.)

- Fahren Sie nun mit der Konfiguration in der Exchange Online PowerShell fort.

App-Konfiguration in der Exchange Online PowerShell

Die Einrichtungsschritte können sich jederzeit verändern

Microsoft kann den genauen Ablauf der Registrierung von Anwendungen ohne Vorankündigung ändern. Es wird empfohlen, sich mit dem aktuellen Prozess der Registrierung einer Anwendung bei der Microsoft Identity Platform vertraut zu machen.

- Öffnen Sie eine Powershell-Konsole auf Ihrem lokalen Windows-PC.

- Installieren und verbinden Sie sich mit der Exchange Online PowerShell:

- Die Exchange Online PowerShell Skripte sind nicht digital von Microsoft signiert worden. Daher ist es notwendig, die Ausführung von unsignierten Skripten zu erlauben:

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope Process. - Installieren Sie die ExchangeOnlineManagement-Module:

Install-Module -Name ExchangeOnlineManagement - Machen Sie die installierten Module in der aktuellen PowerShell-Session verfügbar:

Import-module ExchangeOnlineManagement - Verbinden Sie sich mit Exchange Online unter Angabe Ihrer Verzeichnis-ID (Mandant) aus dem vorherigen Schritt 6:

Connect-ExchangeOnline -Organization <Verzeichnis-ID> - Im sich öffnenden Fenster loggen Sie sich bitte bei Microsoft Entra ein.

- Die Exchange Online PowerShell Skripte sind nicht digital von Microsoft signiert worden. Daher ist es notwendig, die Ausführung von unsignierten Skripten zu erlauben:

- Legen Sie einen neuen Service Principal für die Applikation an, indem Sie die Anwendungs-ID (Client) aus Schritt 6 und die Objekt-ID aus Schritt 11 verwenden:

New-ServicePrincipal -AppId <Anwendungs-ID> -ObjectId <Objekt-ID> - Listen Sie dann alle existierenden Service Principals auf mit

Get-ServicePrincipal | flund suchen Sie dann den Eintrag raus, dessen AppId (Anwendungs-ID) und ObjectId (Objekt-ID) identisch zu denen sind, die im vorherigen Schritt verwendet wurden. Von diesem Eintrag benötigen Sie dann den Wert der Service-Principal-Id, der unter Sid angegeben ist. - Vergeben Sie nun die benötigten Rechte derjenigen E-Mail-Adresse, die für den Versand der Cryptshare-E-Mails verwendet werden sollen:

Add-MailboxPermission -Identity "<Absender-E-Mail-Adresse>" -User <Service-Principal-ID> -AccessRights FullAccess. - Fahren Sie nun mit der Konfiguration auf dem Cryptshare Server fort.

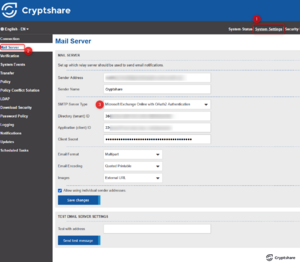

- Verbinden Sie sich mit der Cryptshare Administrationsoberfläche.

- Navigieren Sie in das Menü System-Einstellungen -> Mailserver.

- Wählen Sie dort als SMTP-Server-Typ den Wert "Microsoft Exchange Online mit OAuth2-Authentifizierung".

- Stellen Sie sicher, dass im Feld Absender E-Mail-Adresse die E-Mail-Adresse eingetragen ist, für die zuvor die Mailbox-Permission angelegt wurde.

- Stellen Sie sicher, dass das Häkchen bei Verwendung individueller Absenderadressen erlauben. deaktiviert ist.

- Geben Sie im Feld Directory (tenant) ID den Wert der Verzeichnis-ID (Mandant) aus dem Schritt 6 an.

- Geben Sie im Feld Application (client) ID den Wert der Anwendungs-ID (Client) aus dem Schritt 6 an.

- Geben Sie im Feld Client Secret den Wert des geheimen Clientschlüssels aus dem Schritt 7 an.

- Klicken Sie auf Änderungen speichern.

- Sie können sich eine Test-E-Mail zusenden lassen, indem Sie eine beliebige E-Mail-Adresse im Feld Testen mit E-Mail-Adresse eingeben und auf Testnachricht senden klicken.

- Stellen Sie danach sicher, dass in den Policyregeln ebenfalls die gleiche Absender E-Mail-Adresse definiert ist und kein Häkchen bei Verwendung individueller Absenderadressen erlauben. gesetzt ist.